Zertifikate verteilen

Selfsigned- oder Drittanbieter Zertifikate an die Clients verteilen.

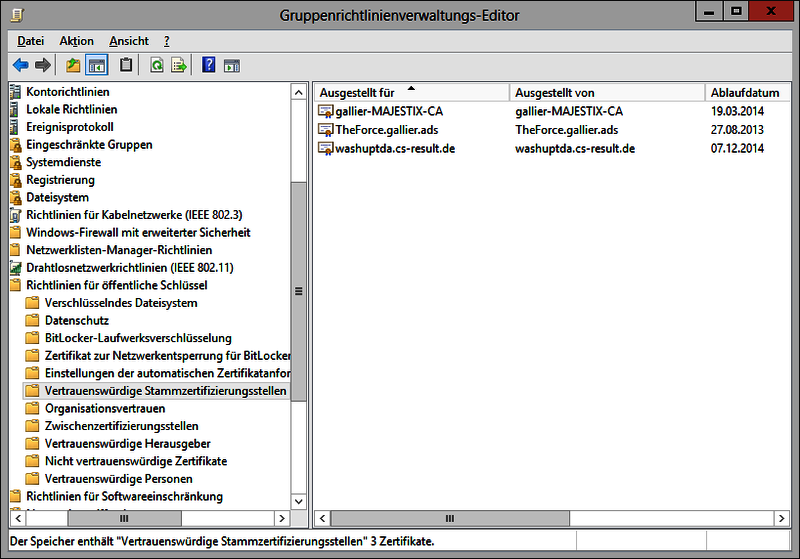

Verwaltung der Vertrauenwürdigen Stammzertifizierungestellen.

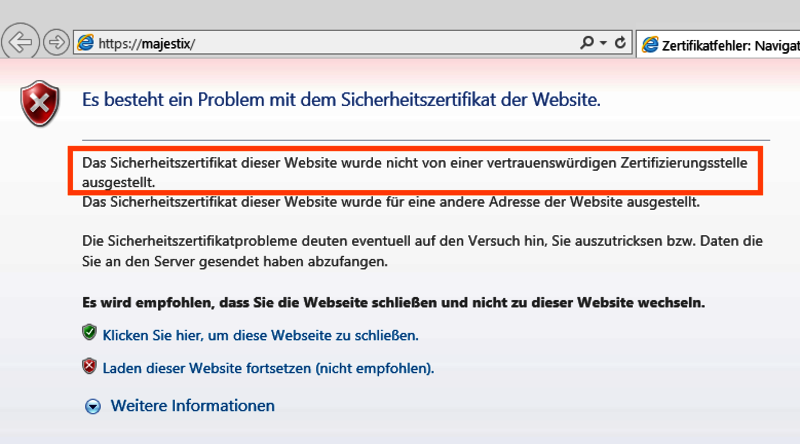

Immer wieder steht der Administrator vor dem Problem, daß er auf Seiten im Browser zugreifen muss, die mit einem Zertifikat bestückt sind, das nicht im Bereich der "Vertrauenswürdige Stammzertifizierungsstellen" hinterlegt ist und es zu einer Fehlermeldung kommt.

Sollte jetzt folgende Richtlinie gesetzt sein (siehe Security Compliants Manager, IE9 aufwärts Template), dann kann man nicht per "Weiter" auf die Seite zugreifen. Was sicherheitstechnisch vollkommen richtig ist!

Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/Internet Explorer/Internetsystemsteuerung

Ignorieren von Zertifikatfehlern verhindern = Aktiviert

Solange es sich um interne Seiten handelt ist es sicherlich keine kritische Fehlermeldung, sondern eher eine lästige. Das Gerät, zB ein Router/Switch oder eine vSphere Konsole, oder ein WebService oder oder oder wurde meist mit einem sogenannten SelfSigned Certificate ausgestattet.

Es ist "selbsterstellt" und es entspringt keiner Zertifizierungsstelle die als vertrauenswürdig eingestuft und definiert ist. Es ist einzig und allein dazu da, den Datenverkehr zu diesem System verschlüsselt über das Netzwerk zu transportieren. Es ist um Längen besser einem selbst erstelltem Zertifikat zu vertrauen, als die Daten leserlich im Plaintext zu übertragen.

Schieben wir mal die politischen Probleme und Konsequenzen beiseite und schauen uns die Lösung an.

a) Die schönste Lösung:

Es gibt eine eigene PKI Infrastruktur im AD, alle Domänen Mitglieder vertrauen dieser durch Domänenbeitritt automatisch und das verwendete Zertifikate auf dem Gerät stammt von dieser CA. Fertig.

Wie so oft, ist das Adminleben kein Wunschkonzert und man muss das akzeptieren, was da ist, also gehen wir davon aus Lösung a) ist nicht gegeben.

b) Verteilung des Zertifikats mittels Gruppenrichtlinie

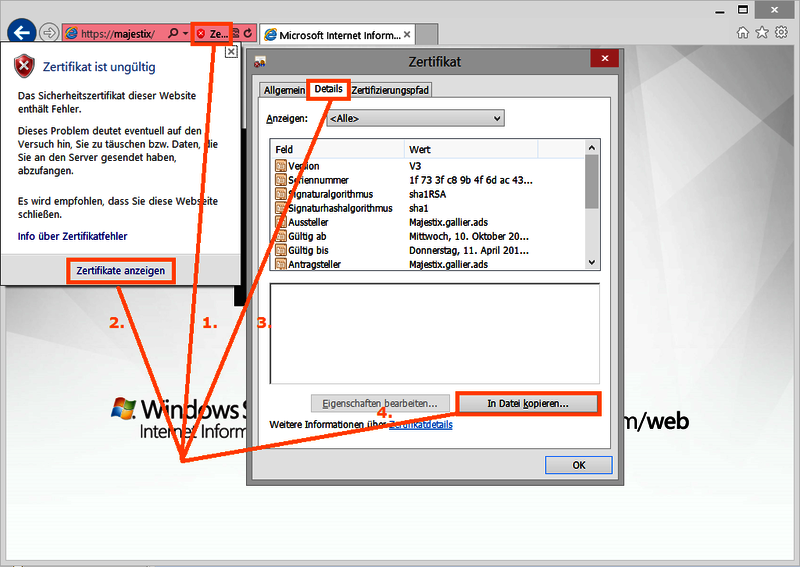

1. Das Zertifikat als Datei exportieren:

Browser URL öffnen, Zertifikat öffnen und aus den Details heraus in eine "NameZert.cer" Datei kopieren/exportieren. Name der Datei ist egal, denn die zu importierenden Werte stehen im Zertifikat. Der Dateinamen taucht nach dem Import nicht mehr auf. Ihr müsst euch nur Name/Pfad merken ...

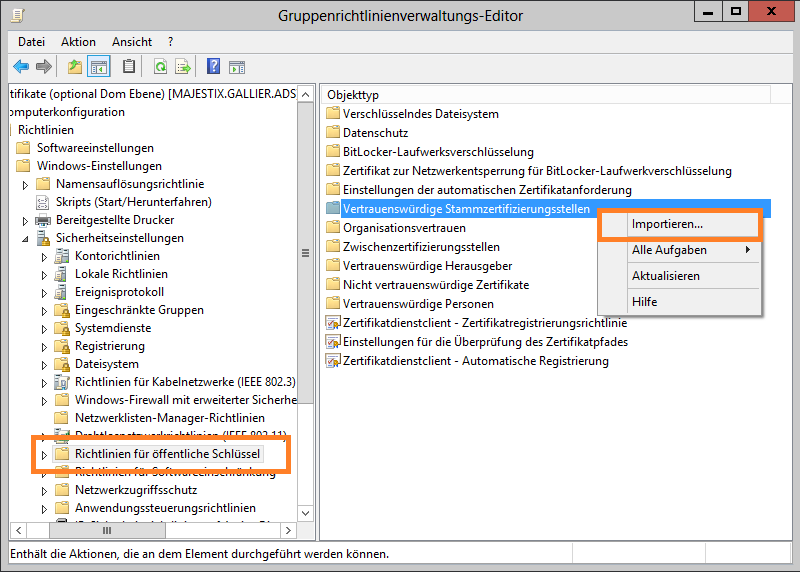

2. Import des "NameZert.cer" in die Gruppenrichtlinie in den richtigen Bereich des Zertifikatsspeichers. Im Falle des WebServer Zertifikats sind es die "Vertrauenswürdige Stammzertifizierungsstellen". Bei einem CodeSigning Zertifikat wären es der "Vertrauenwürdige Herausgeber" etc.

Pfad in der GPO:

Computerkonfiguration \ Richtlinien \ Windows-Einstellungen \ Sicherheitseinstellungen \ Richtlinien öffentlicher Schlüssel \ Vertrauenswürdige Stammzertifizierungsstellen

Rechte Maustaste auf Zertifikatsspeicher - Importieren - dem Assistenten folgen

3. Fertig.

Über die Gruppenrichtlinien verteilte Zertifikate werden beim nächsten gpupdate Prozess am Client importiert. Sie werden automatisch am Client gelöscht, wenn das Zertifikat aus der GPO entfernt wird, oder der Computer den Verwaltungsbereich der Richtlinie verlässt.