Admin sein, Admin bleiben - Hacken als Admin

Sobald ich für 2 Minuten administrative Rechte am System habe, gehört es mir für immer. Ihr könnt noch so viele Gruppenrichtlinien auf das System anwenden. ihr habt keine Chance.

Manchmal vergibt man aus Troubleshooting Gründen, oder im HomeOffice oder aus falsch verstandener Technik einem Benutzer temporär die Gruppenmitgliedschaft der Lokalen Administraroren an einem System. Dann vergisst man den Cleanup und der User bleibt für immer in der Gruppe. Das ist der Worst Case. Gegen den können wir per Gruppenrichtlinie vorgehen und die Gruppe der Administratoren regelmässig leeren und mit den Benutzern/Gruppen befüllen, die da reingehören.

Verwaltung der lokalen Administratoren - Gruppenrichtlinien

Lokaler Administrator - Install-Agent - Delegation pro Computer - Gruppenrichtlinien

Es mag aber auch Situationen geben, in denen es sich um eine Form von Notwehr handelt, weil einem der Kunde nicht die richtigen Werkzeuge zur Verfügung stellt. Stellt euch vor ihr kommt zum Kunden und er möchte, daß ihr Client Deployment und Gruppenrichtlinien baut, entwickelt, designed, testet, verprobt und alle Dinge tut, die an einem Client administrative Rechte erfordert. Ihr habt virtuelle Maschinen, die sich leider nicht als Benutzer am System starten lassen und diverse andere Probleme. Ihr habt all das, ausser einem AdminKonto.

Oder ihr seit ein Software Entwickeler und möchtet die programierte Software testen, installieren und debuggen. Vielleicht ist jemand auf die Idee gekommen LAPS zu nutzen, was perfekt ist, aber leider seit dem Update im April 2024 das Kennwort innerhalb der nächsten "x" Stunden resettet und die Sitzung beendet. Vielleicht gibt es einen Workflow, das Kennwort für LAPS anzufordern, aber der benötigt zuviel Zeit ... 4mal am Tag ...

Migration LAPS Legacy zu LAPS native - Gruppenrichtlinien

Mit anderen Worten: Ihr könnt nicht arbeiten.

Unter diesen Bedingungen muss man vielleicht das System übernehmen. Wir befinden uns jetzt definitiv nicht mehr in einer Grauzone, sondern direkt im roten Bereich, der wahrscheinlich eine Abmahnung bringen wird. Ihr habt Rede Bedarf, der aktuell gelebte Prozess ist nicht gut durchdacht. Natürlich will man das System schützen und sowenig Administratoren haben wie nötig, aber letztlich muss es welche geben und einige Joibs erfordern es.

Ok, genug Text, hier der simple Hebel der euer System zerlegt:

- Ihr habt temporär für 1 Minute einen Account erhalten, der in der Sicherheitsgruppe der Administratoren steckt.

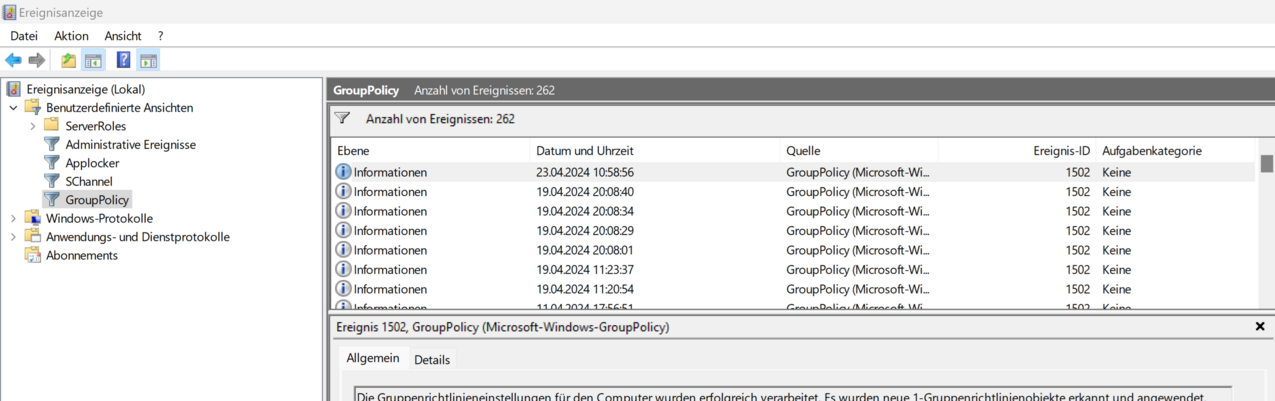

- Ihr öffnet den Eventviewer und sucht euch im SYSTEM Eventlog die Ereignisse der GroupPolicy (Microsoft-Windows-GroupPolicy), die 1502 ist perfekt :-)

- Auf diesem Event verwendet ihr das Kontextmenü und wählt: "Aufgabe an dieses Event anfügen"

- Den Assistenten kann man verstehen, wichtig ist, das man "Programm starten" wählt. Hier vergebt ihr einen Pfad zu einer Batchdatei, in dem ihr als Benutzer Schreibrechte habt. Euer %Userprofile% bietet sich an. Ihr könnt zunächst eine leere Hülle erzeugen, der Inhalt der Batch ist in diesem Moment nicht so wichtig.

- Ihr öffnet die Aufgabenplanung. Das ist jetzt der Moment wo der Hebel zum Einsatz kommt: Ihr ändert das ausführende Benutzerkonto auf NT AUTHORITY\SYSTEM

- Done

Was passiert jetzt? Jedesmal, wenn ein GPUpdate Prozess erfolgt, wird aufgrund des Events eure Batchdatei ausgeführt. Da diese jetzt als SYSTEM ausgeführt wird, wird immer wieder euer persönlicher Wunsch (eure Batchdatei) im System umgesetzt.

Das Beste ist, auf den Event braucht ihr nicht warten, den könnt ihr selber triggern. Ein "gpupdate" in der CMD reicht aus, um das Event und damit euer Script auszulösen.

Der Inhalt der Batchdatei hat vielleicht diesen Inhalt:

net user mein.admin "EinKennwortdasichmirmerkenkann!11" /add net localgroup administratoren mein.admin /add

Vielleicht aber auch, weil ihr überhaupt keine Lust auf einschränkende Gruppenrichtlinien habt:

reg delete HKLM\SOFTWARE\Policies /f reg delete HKCU\SOFTWARE\Policies /f reg delete HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies /f reg delete HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies /f

Hacken des System als Admin ist langweilig, man ist ja schon Admin. Das Admin bleiben ist hier vielleicht der wichtigere Punkt, der euch berechtigterweise Angst machen sollte. Das ist ein großes Hase und Igel Spiel und diese Manipulation zu entdecken ist wirklich nicht leicht.