Fehler bei Richtlinien Übernahme - Device Guard - {F312195E-3D9D-447A-A3F5-08DFFA24735E}

Der Fehler ist schon lange vorhanden und die Behebung, bzw. der Verursacher gefunden. Ich habe hier mal mit mehr Hintergrund Informationen beschrieben, was die Auswikrungen generell sind, bzw. warum der Fehler “maybe slightly ignored” werden kann. Dieser Artikel ist für alle, die mit Deep Dive Wissen glänzen aka angeben möchten.

Wann tritt der Fehler auf?

Der Fehler ist immer dann zu sehen, wenn die CSE Device Guard (Client Side Extension/Komponente) der Gruppenrichtlinien die CSE nicht erfolgreich aktivieren konnte.

Welche Bedingungen müssen erfüllt sein, um die CSE Device Guard erfolgreich zu verarbeiten?

Credential Guard overview

https://learn.microsoft.com/en-us/windows/security/identity-protection/credential-guard/

- UEFI

- 64 Bit OS

- SLAT + Intel VT/x oder AMD Virtualisierungs Erweiterung

- TPM

- SecureBoot

- SKU Enterprise (Stock Keeping Unit)

Die häufigste Fehlerursache in der Praxis ist der Einsatz einer Professional Edition, die dieses Feauture nicht unterstützt. Leider hat Microsoft den Fehler schlecht abgefangen. Anstelle die Pro Edition /OHNE/ die Komponente auszuliefern, ist sie integriert worden. Die beteiligte CSE DLL prüft die SKU (Enterprise/Professional) und übernimmt die Einstellung nur in der Enterprise Edition. Der Fehler wird nicht unterdrückt, die Komponente wird erfolgreich aufgerufen, aber der Job kann/darf nicht ausgeführt werden. Zusätzlich hat Microsoft es versäumt der DLL einen Anzeigenamen zu vergeben, sodass der Fehler nicht sprechend auf den Device Guard hinweist, sondern nur die GUID der CSE anzeigt.

Etwas seltener ist der Fehler bei Einsatz einer Enterprise Edition. Hier liegt es dann idR an einer Misskonfiguration der UEFI Einstellungen. Diese werden im Eventlog sauber reported [1, siehe unten] und können dann korrigiert werden. Bei aktueller Hardware ist es unwahrscheinlich, das noch Legacy BIOS Systeme verwendet werden, oder ein 32 Bit OS. Ebenfalls hat jedes Business System mittlerweile einen TPM, sodass der Fehler in einer Standard aktuellen Umgebung mit Enterprise Edition nicht auftauchen sollte.

Es gibt ein Prüftool:

Device Guard and Credential Guard hardware readiness tool

https://www.microsoft.com/en-ie/download/details.aspx?id=53337

Informationen zum Fehler selbst:

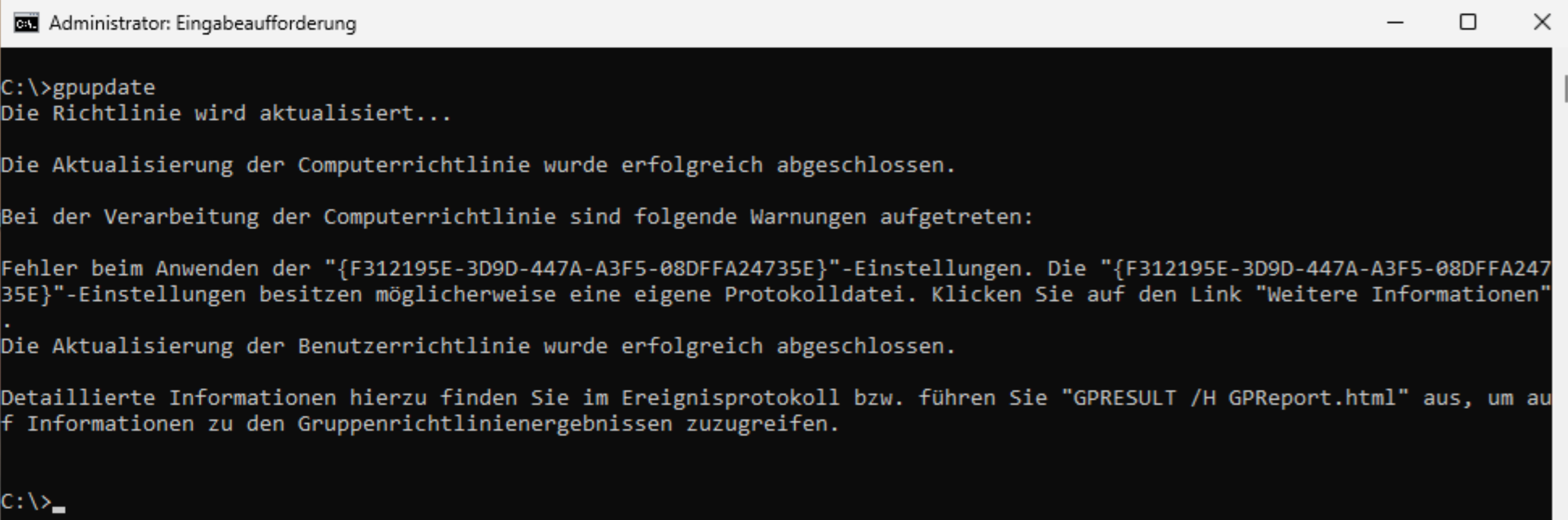

Bei jedem manuellen gpupdate Process sieht man in der Ausgabe:

Bei der Verarbeitung der Computerrichtlinie sind folgende Warnungen aufgetreten:

Fehler beim Anwenden der "{F312195E-3D9D-447A-A3F5-08DFFA24735E}"-Einstellungen. Die "{F312195E-3D9D-447A-A3F5-08DFFA24735E}"-Einstellungen besitzen möglicherweise eine eigene Protokolldatei. Klicken Sie auf den Link "Weitere Informationen".

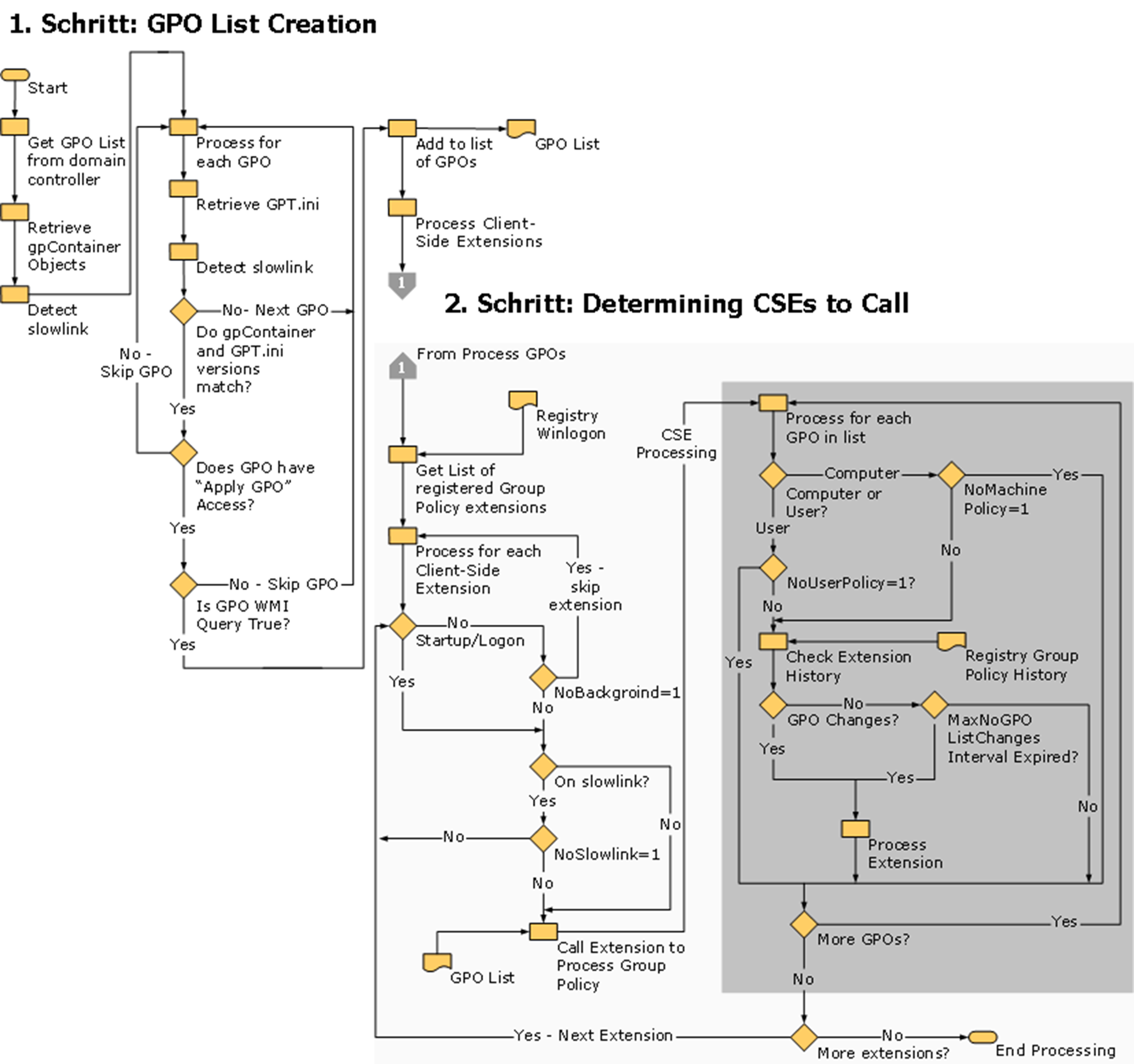

Was passiert bei der Übernahme der GPOs?

Achtung! Richtlinien werden NICHT KOMPLETT(!) in der Reihenfolge der Verlinkung abgearbeitet, tatsächlich werden sie in der Reihenfolge der registrierten CSEs abgearbeitet, die die Reihenfolge der Richtlinien berücksichtigen.

Was bedeutet das?

Es gibt an jedem System CSEs, repräsentiert durch DLLs, die den Job erledigen. Es werden Registrywerte integriert, es können Scripte aufgerufen werden, es werden NTFS Berechtigungen gesetzt oder Desktopverknüfungen erstellt. Am Ende hat man eine Gruppenrichtlinie, in der mehrere Funktionen enthalten sein können. Jede Funktion wird von einer spezialisierten CSE übernommen, die weiss, wie sie die Konfiguration übersetzen und integrieren muss.

Die Aufrufreihenfolge der CSEs ist hardcodiert und logisch geplant worden von Microsoft. Technisch werden die CSEs aufsteigend nach ihrer GUID abgearbeitet. Die GUID Reihenfolge wurde von Microsoft festgelegt, sodass eine logische Abfolge gegeben ist.

Beispiel: Bevor die GPO eine Datei in einen Ordner im HomeDrive des Users kopiert, wird zuerst die CSE Laufwerksmapping angewendet, dann erstellt die CSE Folder den Ordner und dann kommt erst die CSE für Files. Der Ablauf ergibt technisch Sinn und ist sogar zwingend, da eine Datei nur dann kopiert werden kann, wenn das Ziel vorhanden ist. Das ist völlig unabhängig von der Reihenfolge der GPOs. Der Ablauf der CSEs bietet die entscheidende Funktion.

CSEs aus dem Beispiel:

Laufwerke - {5794DAFD-BE60-433f-88A2-1A31939AC01F}

Folder - {6232C319-91AC-4931-9385-E70C2B099F0E}

Files - {7150F9BF-48AD-4da4-A49C-29EF4A8369BA}

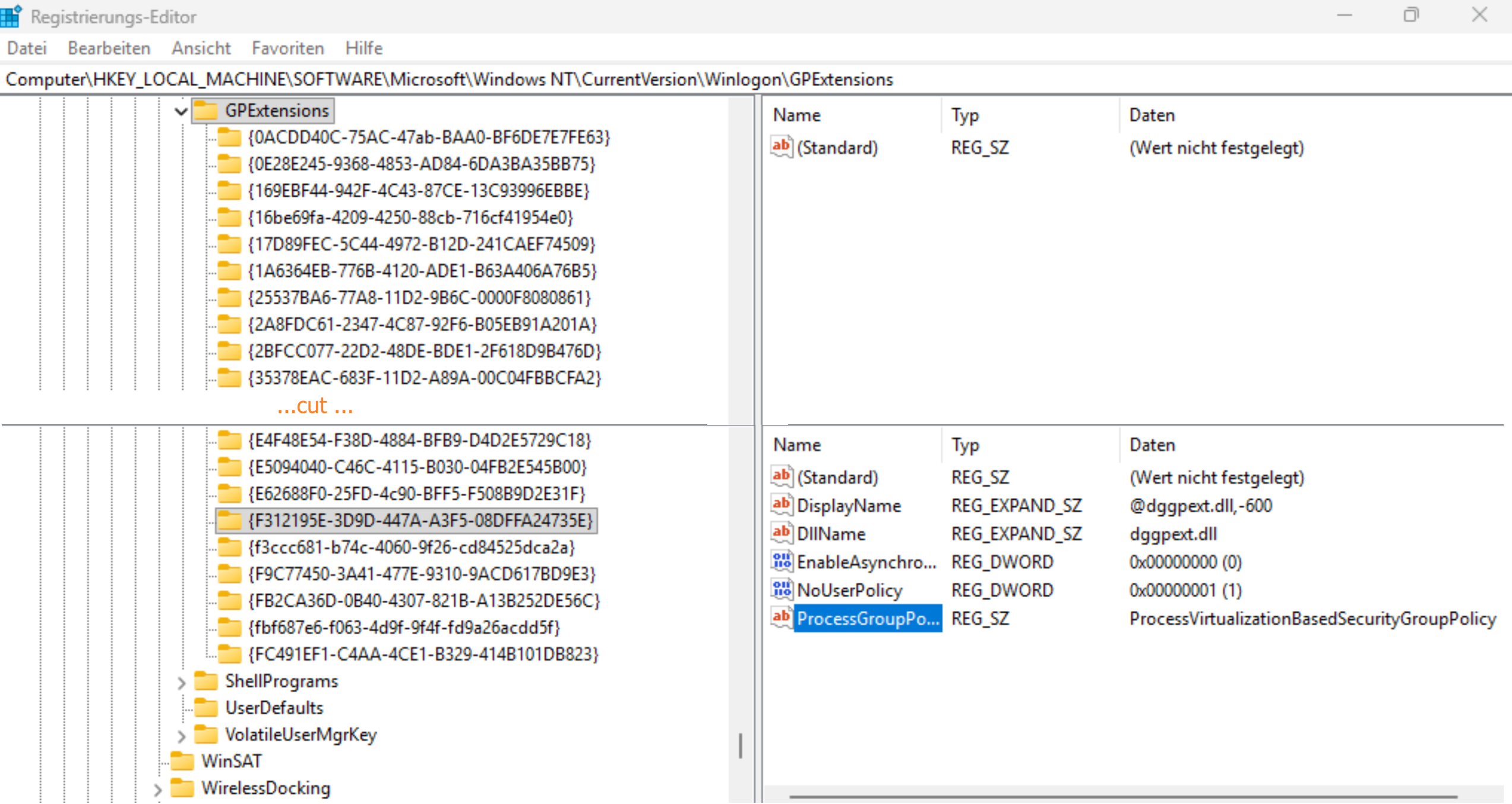

Die Liste der registrierten CSEs an jedem System:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\GPExtensions

Die einzige Ausnahme stellt die CSE {35378EAC-683F-11D2-A89A-00C04FBBCFA2} dar. Das ist die Übernahme der Administrativen Vorlagen, die Registry Settings repräsentiert. Sie stellt die Grundlage jeder weiteren Aktion dar. Registry ist die Grundlage des Systems. Deswegen müssen diese Einstellungen immer zuerst verarbeitet werden.

Das kann dazu führen, das Administrative Vorlagen Einstellungen gegen konkurierende Werte aus den GPP Registry Settings verlieren, obwohl letztgenannte in der GPO Reihenfolge früher angewendet wird. In diesem Fall gilt nicht die Reihenfolge der GPO, sondern es gewinnt die Reihenfolge der CSE. Last Writer Wins.

Die CSE Registry gab es schon mit dieser GUID zu NT Zeiten. Es war nicht abzusehen, das die Anzahl der CSEs von 1 auf aktuell 58 eskaliert. Es gibt mittlerweile kleinere GUIDs als diese, da MS wohl aufsteigend ab {35378… doof fand. Alle anderen CSE halten sich dan die Regel “aufsteigend”. Wer sich jemals mit dem Gedanken beschäftigt hat eine eigene CSE Komponente zu programmieren, der kann sich eine GUID aussuchen, die sich im System logisch an die richtige Stelle sortiert. Es liegt in der Hand des Entwicklers.

Was genau passiert beim “Fehler beim Anwenden der {F312195E-3D9D-447A-A3F5-08DFFA24735E} ...”

EINE(!) CSE kann ihren Job nicht erledigen. Das wars. Es hat keinen Einfluss auf die Verarbeitung der anderen beteiligten CSEs einer GPO Hirarchie.

In jedem GPC, Group Policy Container (der AD Objekt Anteil der GPO) gibt es ein Attribut mit den beteiligten CSEs: gPCMachineExtensionNames, bzw. gPCUserExtensionNames, je nachdem ob es eine Computer oder Benutzerrichtlinie ist. Bei einem GPUpdate Prozess ermittelt das System die anzuwendenden Richtlinien und erstellt eine Liste ihrer Rang/Reihenfolge. Die ExtensionNames Attribute werden gelesen, um zu ermitteln welche der ca 58 CSEs überhaupt aufgerufen werden müssen. Somit erhält man eine nach GUID aufsteigende Reihenfolge der CSE, die aufgerufen werden müssen. Danach wird jede CSE prozessiert und läuft in der Rang-/Reihenfolge durch die GPO, in der sie genannt ist. Nach Abschluss des DLL Prozesses, wird der Staffelstab an die nachfolgende CSE übergeben und so weiter.

Wenn eine CSE einen Fehler auswirft, wird der ihr zugeordnete Job nicht ausgeführt und die nächste CSE ist dran.

Der Schaden, der sich durch den Fehler ergibt ist abhängig von der CSE, die nicht verarbeitet werden kann. Im Fall der "Device Guard CSE" ist er aus GPO Infrastruktur Sicht marginal. Es werden ca 5 Registry Settings in das System integriert, durch die CSE "Administrative Vorlagen", aber die daraus resultierende Funktion wird nicht aktiviert/ausgeführt.

Wie der Fehler meldet, der Device Guard und der damit verbundene Credential Guard werden nicht aktiviert, solange die Fehlermeldung erscheint.

Generell können sich logische Folgefehler ergeben. Bei dem obigen Beispiel, wäre es so, wenn der Ordner z.B. mangels Rechten nicht erstellt werden kann, dann kann die Datei auch nicht kopiert werden.

Fazit: Fehler {F312195E-3D9D-447A-A3F5-08DFFA24735E}

Aufgrund des Fehlers werden weder der Device Guard noch der Credential Guard aktiviert. Die Systemkomponente weiss aufgrund der Policies, wie sie zu konfigurieren ist, aber sie kann es nicht erfolgreich implementieren. Das System wird es weiterhin jedesmal versuchen, bis der Fehler behoben ist.

Alle anderen Richtlinien sind davon nicht betroffen. Eine Komponente schlägt fehl, aber die anderen werden wie erwartet integriert.

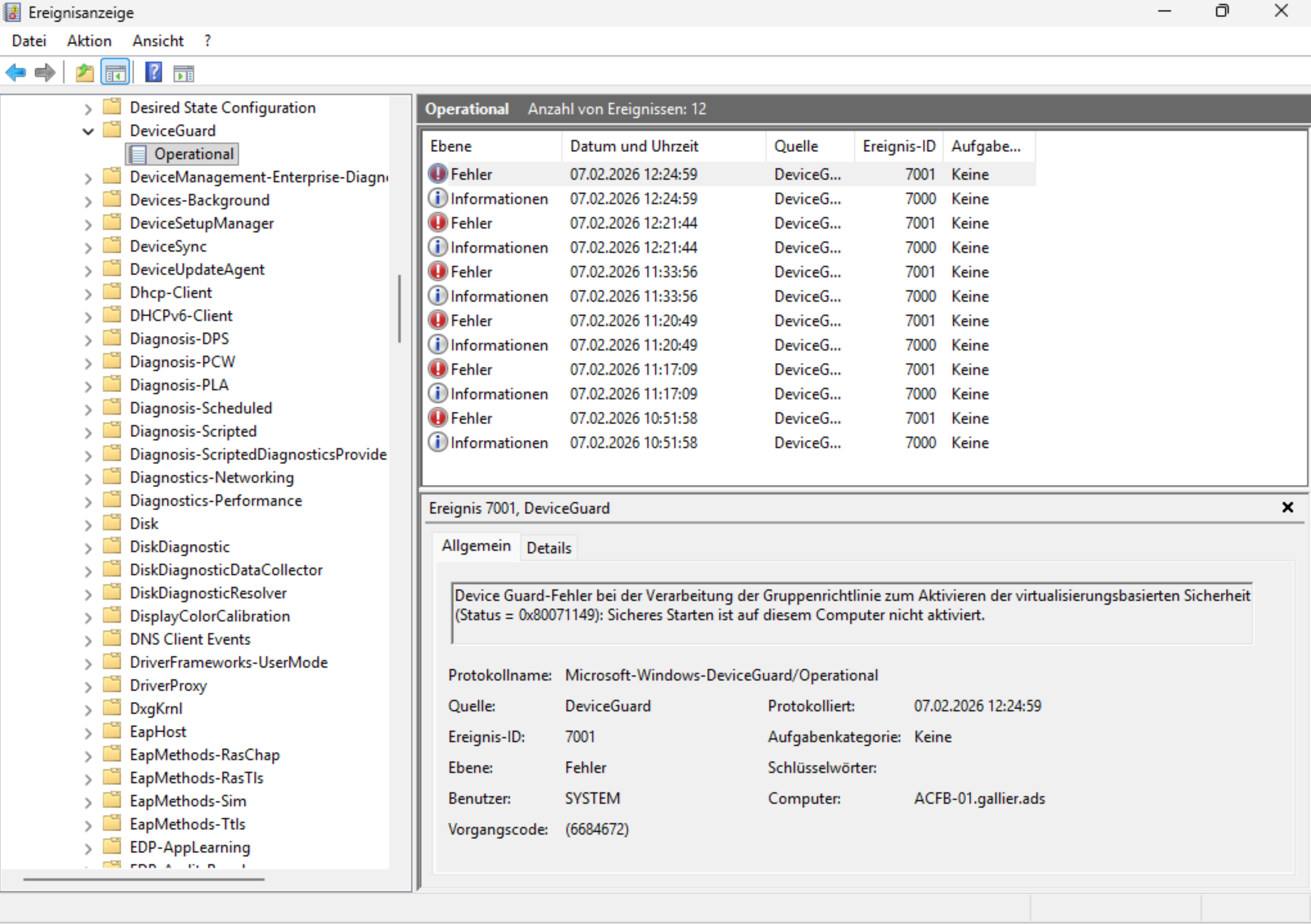

[1] Die GPO Übernahme war erfolgreich, aber nicht die Ausführung aufgrund der gewünschten Bedingungen.

Eventlog: Microsoft-Windows-DeviceGuard/Operational

7000:

Device Guard hat die Gruppenrichtlinie erfolgreich verarbeitet: Virtualisierungsbasierte Sicherheit = Aktiviert, sicherer Start = Ein, DMA-Schutz = Ein, Virtualisierungsbasierte Codeintegrität = Aktiviert, Credential Guard = Aktiviert, Computeridentitätsisolation = Deaktiviert, Hardware-erzwungener Stapelschutz im Kernelmodus = Aktiviert im Erzwingungsmodus, Neustart erforderlich = Nein, Status = 0x0.

7001:

Device Guard-Fehler bei der Verarbeitung der Gruppenrichtlinie zum Aktivieren der virtualisierungsbasierten Sicherheit (Status = 0x80071149): Sicheres Starten ist auf diesem Computer nicht aktiviert.

Dieses System meldet bei jeden GPUpdate Prozess:

Bei der Verarbeitung der Computerrichtlinie sind folgende Warnungen aufgetreten:

Fehler beim Anwenden der "{F312195E-3D9D-447A-A3F5-08DFFA24735E}"-Einstellungen. Die "{F312195E-3D9D-447A-A3F5-08DFFA24735E}"-Einstellungen besitzen möglicherweise eine eigene Protokolldatei. Klicken Sie auf den Link "Weitere Informationen".

Zusatz Info, weiteres Beispiel:

Eine identische Fehlermeldung kennt man vielleicht von der CSE "Internet Explorer Zonemapping". Diese meldet Fehler bei der IE Zonenzuweisung, wenn es syntaktische Fehler gibt. Man hat dann in der Konfiguration der URLs einen Fehler der nicht interpretiert werden kann. Alle richtigen URLs werden aber trotzdem in das System integriert.

Fehler beim Anwenden - Internet Explorer Zonemapping - Liste der Site zu Zonenzuweisungen

https://www.gruppenrichtlinien.de/artikel/fehler-beim-anwenden-internet-explorer-zonemapping-liste-der-site-zu-zonenzuweisungen