LDAP Signing auf Domänencontrollern erzwingen

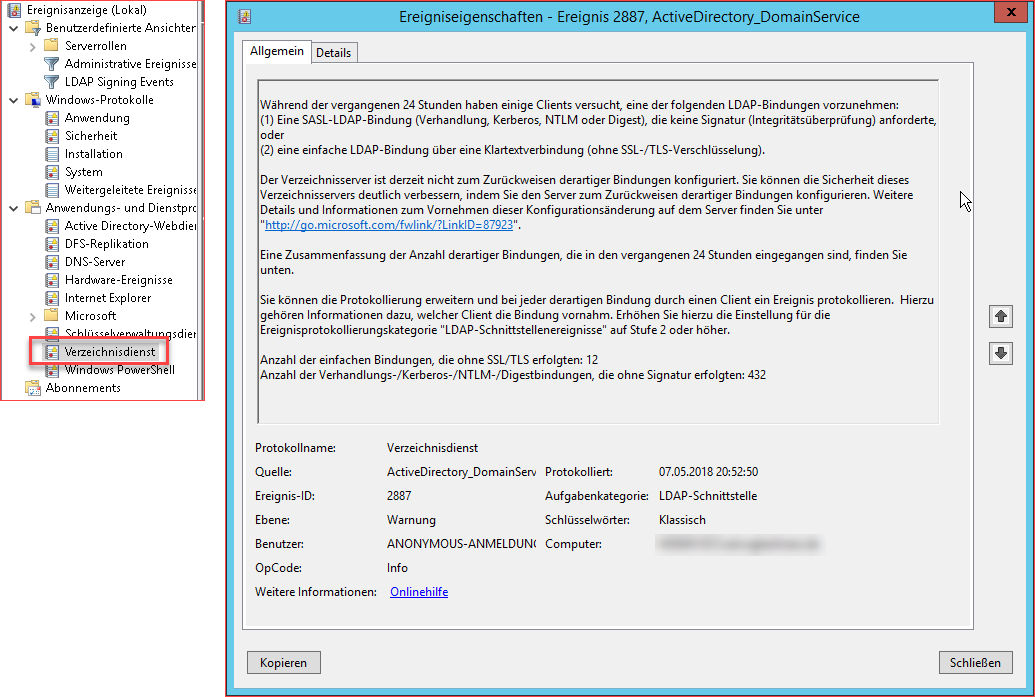

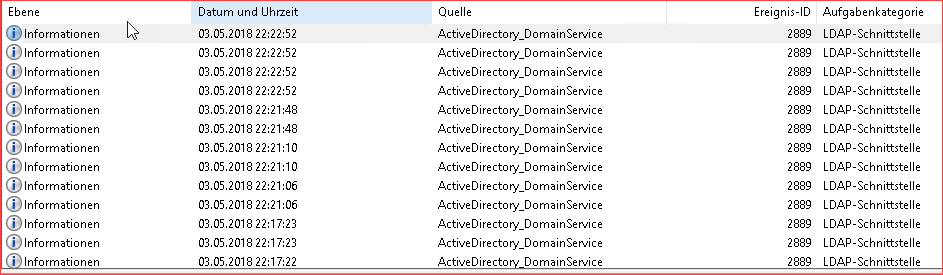

Anmeldedaten im Klartext zu übermitteln ist eine schlechte Idee. Das trifft sowohl für externe wie auch für interne Netzwerke zu. Niemand sollte heutzutage davon ausgehen, dass ein Lokales Netzwerk sicher ist nur, weil es lokal ist. Die meisten Emailprovider haben inzwischen die Übermittlung der Anmeldedaten über ungeschützte Protokolle wie POP3, IMAP4 und SMTP unterbunden und auf die jeweils gesicherte Protokollversion umgestellt. Interne Ressourcen wie Webserver verwenden oftmals auch schon https statt http und wer sich im Eventlog seiner Domänencontroller (Verzeichnisdienst-Protokoll) mit folgenden Event IDs konfrontiert sieht, sollte wissen, dass dies die Übermittlung von Anmeldedaten im Klartext bedeutet.

Diese können selbstverständlich mit Hilfe von Netzwerktraces mitgeschnitten und verwendet werden.

Im worst case sind es privilegierte Kontodaten, die dort leichtfertig übertragen werden. Mitarbeiter werden aber auch die Übertragung ihrer persönlichen Kennworte in ungesicherter Form nur schwerlich akzeptieren, nachdem der Administrator ihnen vorab eine entsprechend komplizierte Kennwortrichtlinie auferlegt hat.

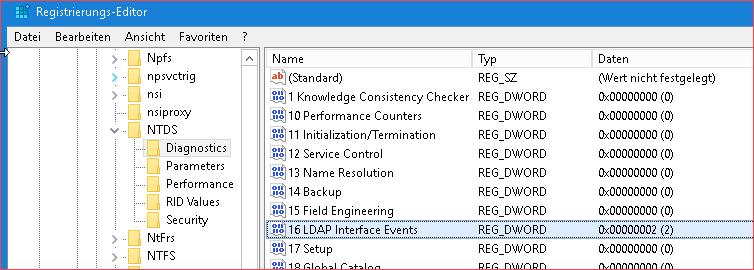

Per Gruppenrichtlinie kann dieser Zustand behoben werden. Allerdings sollten dazu erst einmal die Systeme identifiziert werden, welche dort per Klartext Anmeldungen durchführen, damit kein Ausfall wichtiger Systeme erfolgt. Als erstes muss das Logging der LDAP Schnittstelle auf jedem DC erhöht werden.

Logging erhöhen

Reg Add HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics /v "16 LDAP Interface Events" /t REG_DWORD /d 2

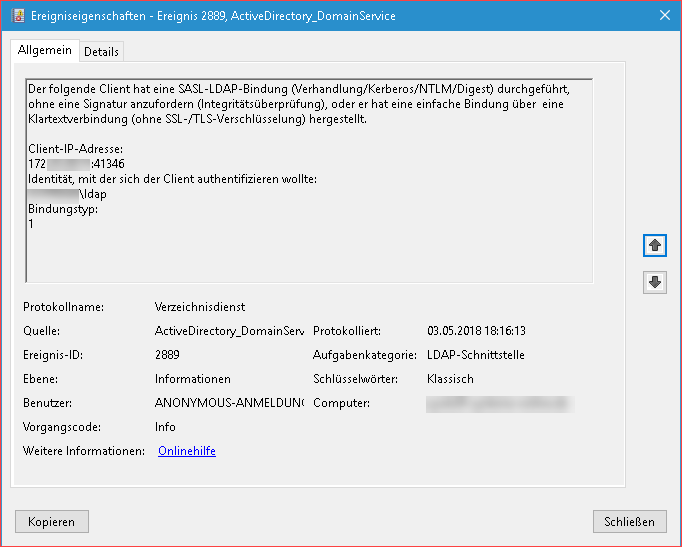

Wer das lieber per Regedit oder GPP Registry erledigen möchte, kann das natürlich tun. Ab jetzt werden weitere Ereignis-IDs im Verzeichnisdienst-Log erzeugt, wenn wieder eine Anmeldung stattfindet. Ein Reboot ist nicht notwendig. In diesem Event 2889 steht dann die IP Adresse des sich anmeldenden Systems sowie die Nutzeridentität, welche sich gerade anmeldet.

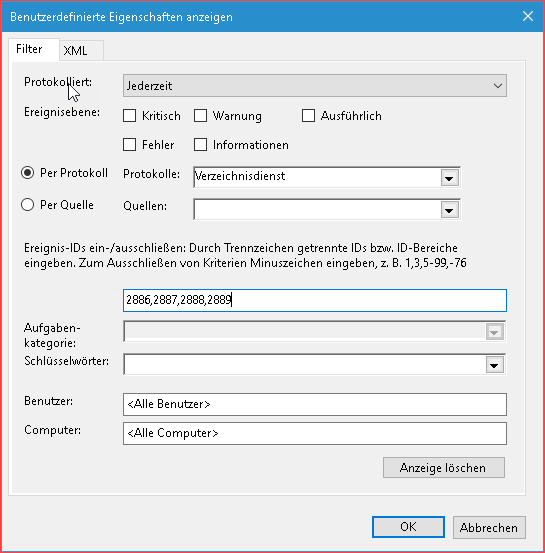

Das Logging kann je nach Umgebung sehr viele Ereignisprotokolleinträge erzeugen. Es sollte also darauf geachtet werden, dass die sehr häufig auftretenden Systeme schnell identifiziert und entsprechend konfiguriert werden. Damit das Eventlog etwas einfacher zu überblicken ist, kann ein Filter verwendet werden oder gleich eine „Benutzerdefinierte Ansicht“ erstellt werden. Gefiltert wird das Verzeichnisdienstprotokoll auf die folgenden IDs: 2886, 2887, 2888, 2889 (alternativ 2886-2889)

Danach sieht das Ereignisprotokoll etwas aufgeräumter aus.

Sind die Systeme identifiziert, kann das Logging vorerst deaktiviert werden und die Problemlösung begonnen werden.

Logging deaktivieren

Reg Add HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics /v "16 LDAP Interface Events" /t REG_DWORD /d 0

Je nach Applikation kann das Problem mit der Umstellung auf eine sicherere Authentifizierung statt „Simple Bind“ oder die Verwendung von ldaps (Port TCP 636) erfolgen. Letzteres setzt die Verwendung entsprechender Zertifikate auf den Domaincontrollern voraus.

Sind die Applikationen neu konfiguriert, kann das Logging wieder erhöht werden, um gegebenenfalls weitere Systeme zu identifizieren. Diese Vorgänge werden solange wiederholt, bis sichergestellt ist, dass alle relevanten Systeme erkannt und deren Konfigurationen geändert wurden. Gründe warum solche Systeme im eigenen Netzwerk vorhanden sind gibt es viele. Die Active Directory Dienste mit Hilfe einer ungesicherten LDAP Bind Authentifizierung zu monitoren, sollte also keine Option darstellen. Andere Dienste wurden in der Vergangenheit möglicherweise zu einem Zeitpunkt implementiert, als noch keine Zertifikate auf den Domänencontrollern zur Verfügung standen, oder die Zertifikatskonfiguration wurde als zu komplex empfunden. Eventuell finden sich auch Systeme, welche keine ldaps- oder sichere Bindungsmöglichkeiten bieten. Diese Systeme sollten nicht mehr zum Einsatz kommen, sondern gegen modernere Versionen oder Lösungen ersetzt werden.

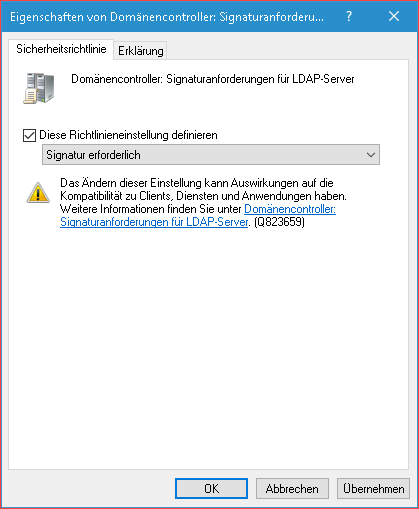

Damit zukünftig keine erneute Implementierung dieser Bindungsform oder Systemen ohne ldaps Möglichkeit stattfinden kann, wird die ldap Signierung auf den Domänencontrollern erzwungen. Die entsprechende Konfiguration kann mit Hilfe von Gruppenrichtlinien auf die OU der Domänencontroller durchgeführt werden.

Nach dieser Konfiguration sind Simple Bind Anforderungen über ldap nicht mehr möglich. Über ldaps funktionieren Simple Binds weiterhin.