WSUS Package Publisher - Software über Windows Server Update Service bereitstellen

Installation und Konfiguration vom WSUS Package Publisher

MVP Cloud & Server Installation and Servicing

Die für diesen Artikel verwendete Version v1.3.1407.29 (29.07.2014) wurde seit dem letzten Artikel mit neuen Features ausgestattet und ist jetzt auch in 4 Sprachen erhältlich und kann hier heruntergeladen werden.

Französisch, Englisch, Deutsch und Russisch. Der Entwickler ist sehr engagiert und offen für neue Features. Natürlich gibt es auch eine gute Dokumentation dazu.

Das .Net Framework 4.0 muss installiert sein, bei einem W2012R2 ist es schon dabei. Die restlichen Details findet ihr in der Dokumentation des Autors.

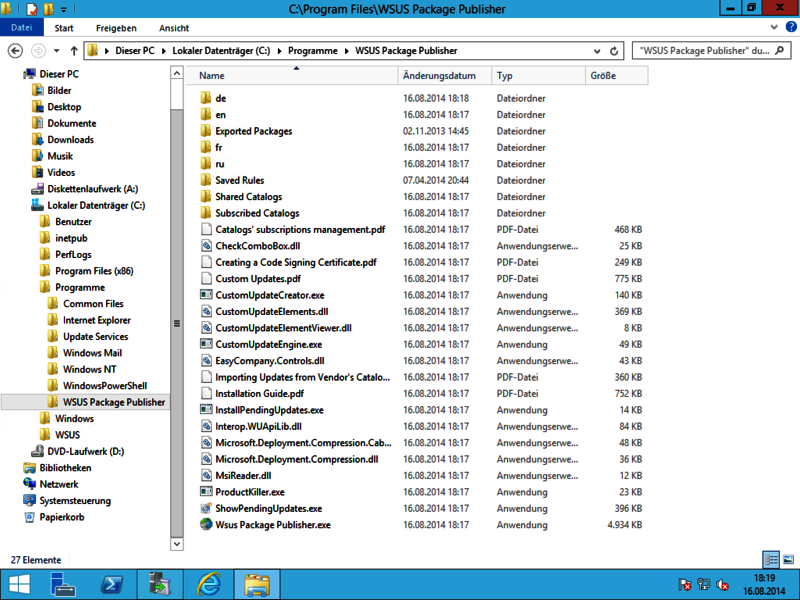

Das Paket wird nach dem Download entpackt, es kann sofort die EXE gestartet werden. Eine Installation entfällt. Man sollte den WSUS Package Publisher in einen selbst erstellten Ordner in den %programfiles% ablegen. Das ist auch schon wegen der künftigen Updates sinnvoll, denn es gibt immer wieder Dateien, die werden nicht immer aktualisiert aber trotzdem weiterhin benötigt. Achtung! Immer als Administrator ausführen!

Wie man sieht, ist alles vorhanden, sogar eine Dokumentation in Form von 5(!) PDF-Dateien für die Installation und das Erstellen des Zertifikates sind vorhanden. Mit Doppelklick auf die EXE kann es losgehen. Zuerst müssen die Daten für den zu verwendeten WSUS eingegeben werden. Wer möchte kann auch die Sprache umstellen.

BTW: Sollt eine Sicherheitswarnung beim Öffnen der EXE erscheinen, mit Rechtsklick die Eigenschaften der EXE öffnen und im Reiter Allgemein, ganz unten auf Zulassen klicken.

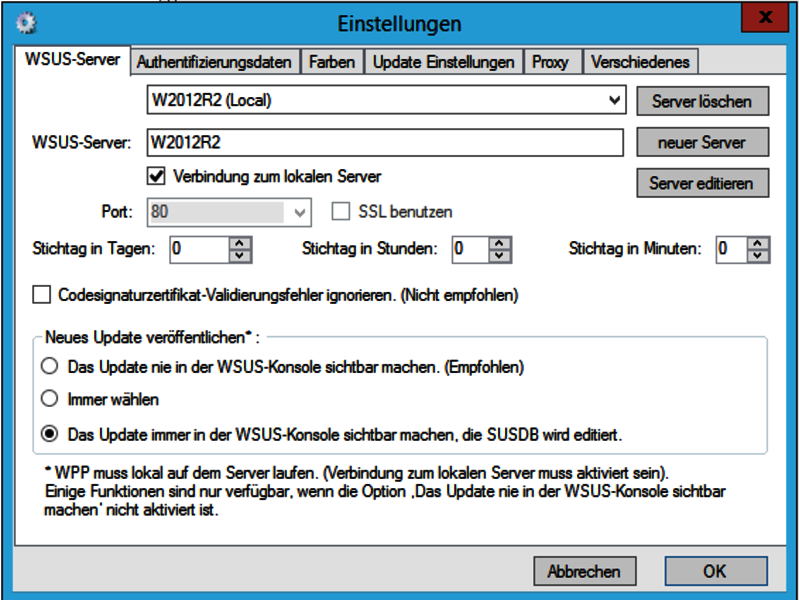

Es hat sich richtig viel getan seit den ersten Versionen. Zu sehen an den neuen zusätzlichen Optionen und Parameter die angegeben bzw. aktiviert oder deaktiviert werden können. Die erste großartige Neuerung ist gleich im ersten Register zu sehen:

Das Update immer in der WSUS-Konsole sichtbar machen, die SUSDB wird editiert.

Das SQL-Script oder der Trigger für das sichtbar machen der Updates kann und muss damit entfallen. Wer dies bereits im Einsatz hat, muss den Trigger manuell löschen. Möchte man die Updates/Anwendungen in der WSUS-Konsole sehen bzw. verwalten, ist pro Hersteller immer noch ein Eingriff in der WSUS-Konsole nötig. Dazu später mehr.

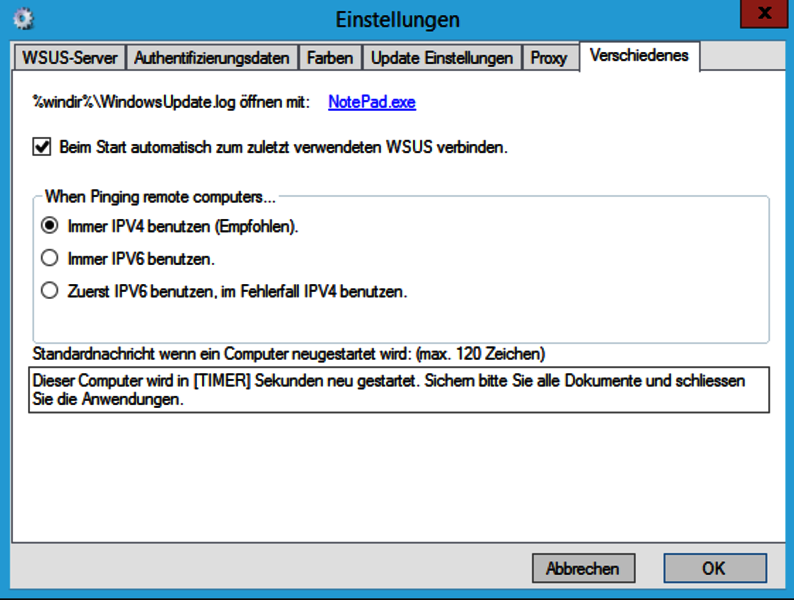

Der Servername ist schon voreintragen, die restlichen Register sind schnell durch geklickt und wenn nötig konfiguriert. Im letzten Register noch den Haken setzen bei: Beim Start automatisch zum zuletzt verwendeten WSUS verbinden.

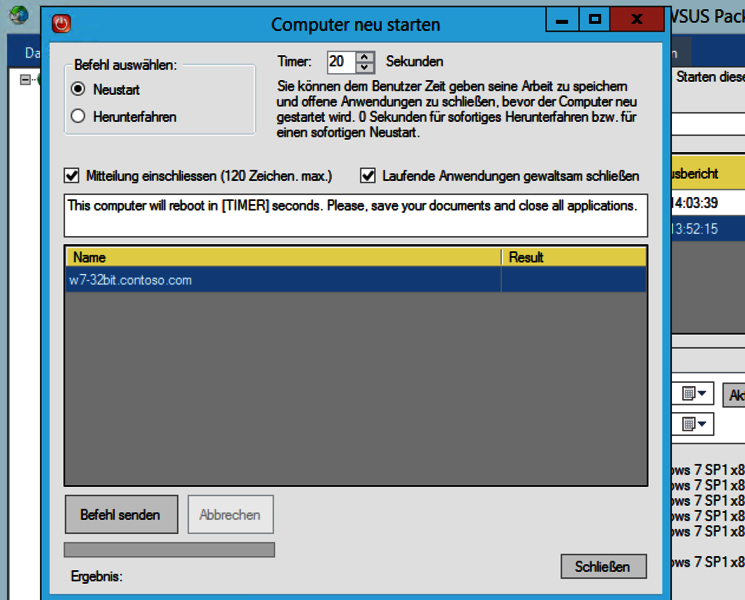

Der Text der Standardnachricht wenn ein Computer neu gestartet wird, kann auch hier geändert werden. Mit OK bestätigen.

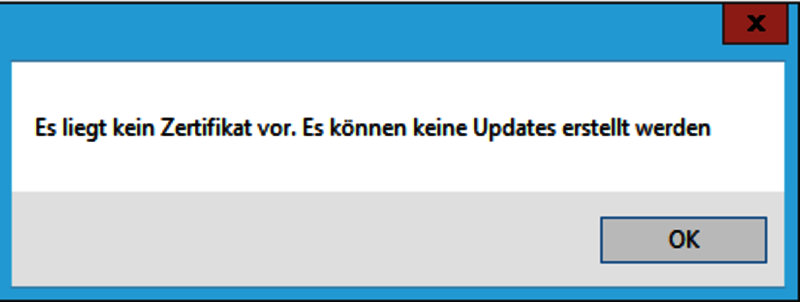

Im Hauptfenster oben noch Verbinden/Neu Laden anklicken. Ist kein Zertifikat vorhanden, kommt eine entsprechende Warnung.

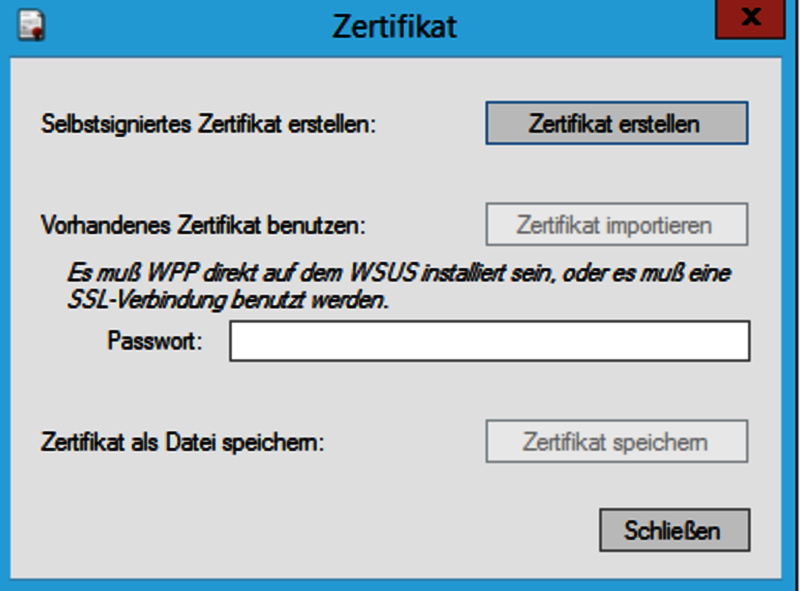

Über das Menü Tools wird zuerst das Zertifikat erstellt. Falls jemand eine eigene CA im Einsatz hat, kann man hier das ausgestellte Zertifikat aus der eigenen CA importieren. Für diesen Artikel wird das Zertifikat vom WSUS Package Publisher verwendet. Zuerst über Extras > Zertifikat das Zertifikat erstellen, anschließend im Dateisystem abspeichern. Der Dateiname spielt keine Rolle, wir müssen uns nur merken wo das Zertifikat abgelegt ist, damit wir es später wieder finden, wenn es in das GPO importiert wird.

Das Zertifikat importieren wir sofort in das GPO für den WSUS, dann ist es am richtigen Ort und kann auch gleich über das GPO in den richtigen Zertifikatsspeicher auf den WSUS importiert werden.

An dieser Stelle sei nochmal die Sicherheit erwähnt. Wenn jemand das o.g. Zertifikat besitzt, kann der damit Pakete signieren. Diese Pakete werden grundsätzlich von den Clients/Servern installiert, sie vertrauen ja dem Zertifikat mit dem die Pakete signiert sind. Auch wenn das alles innerhalb eurer Domain abläuft, so sollte man trotzdem das Zertifikat gegen unbefugten Zugriff sichern.

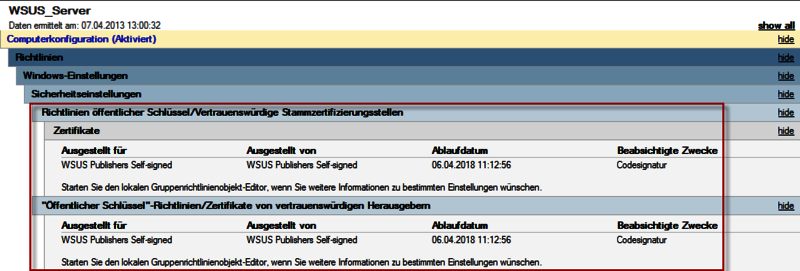

Das Zertifikat muss an zwei Stellen in das GPO importiert werden. Auf dem folgenden Screenshot sind die beiden zu sehen, der Übersetzungsbug aus dem W2008R2 ist auch korrigiert.

Achtung! Um das Zertifikat korrekt an die beiden Stellen hinzufügen zu können, muss man eine GPMC (Group Policy Management Console) von mind. VISTA oder höher verwenden! Die GPMC von W2003 oder XP reicht hier nicht aus! Außerdem ist bei den alten Versionen der GPMC die nächste wichtige neue (erst ab Windows Server 2012/Windows 8) Einstellung noch nicht vorhanden!

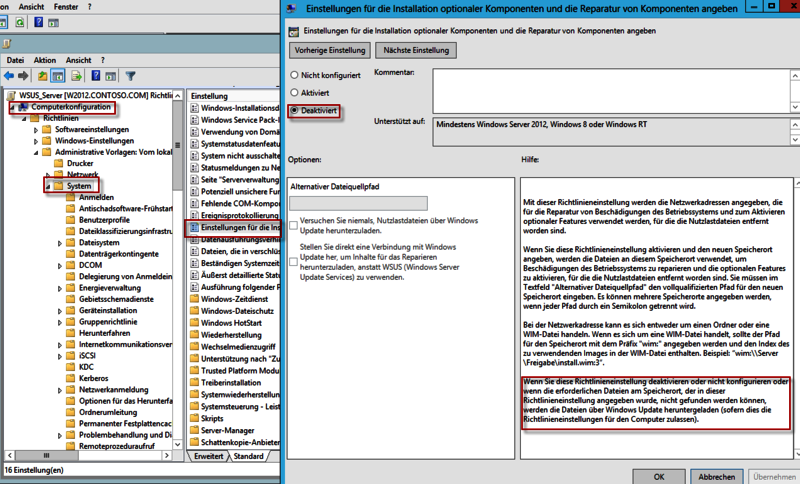

Mit Windows 2012 Server/Windows 8 kam eine weitere kleine Neuerung dazu. Wird auf einem Server/Client ein Feature, wie z.B. das .Net Framework 3.5 aktiviert, wird versucht, das Feature beim lokalen WSUS herunterzuladen, wenn ein WSUS bei dem Client/Server in der Registry eingetragen ist. Ist das auf dem WSUS aber nicht in der Form verfügbar, gibt es auf dem Client/Server eine kryptische Fehlermeldung. Um das zu vermeiden kann per GPO eine Alternative vorgegeben werden. Und da alle Clients/Server im Netzwerk das GPO mit den Einstellungen für den WSUS übernehmen, sollte man diese Einstellung gleich in diesem GPO vornehmen.

Es gibt auch einen KB-Artikel zu dem Thema.

In unserem Fall deaktiviere ich die Einstellung, damit sich die Clients/Server die benötigten Komponenten direkt bei Windows Update nachladen können. Achtung! Dazu muss bei den Clients natürlich auch ein Internetzugang möglich sein. Falls nötig, muss ein passender Proxy konfiguriert sein!

Noch ein wichtiger Hinweis für das GPO. Unbedingt diese Einstellung setzen: Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\Windows Update "Signierte Updates aus einem Intranetspeicherort für Microsoft-Updatedienste zulassen" = Aktiviert

Ist diese Einstellung nicht gesetzt, schlägt die Installation der 3rd Party Updates/Anwendungen fehl. Fehlernummer 0x800b0109 ist dann in der %windir%\WindowsUpdate.log zu finden.

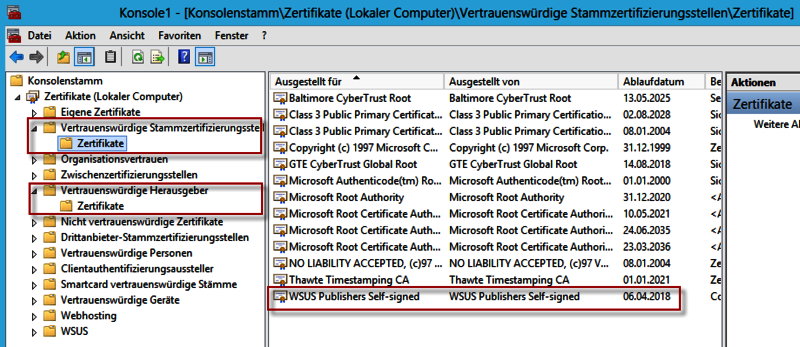

Das GPO ist fertig, jetzt noch die Domaincontroller (falls mehrere vorhanden sind) replizieren lassen, anschließend auf dem WSUS per GPUPDATE (das /force kann man sich sparen) das GPO mit den neuen Einstellungen holen. Gleichzeitig überprüfen ob das Zertifikat auf dem WSUS in den beiden Zertifikatsspeichern vorhanden ist. Denn nur wenn das korrekt erfolgt ist, gibt es keine Fehlermeldung beim Öffnen des WSUS Package Publisher und es können Pakete auch signiert werden. Ohne Zertifikat funktioniert das nicht. Dazu eine leere MMC starten, das SnapIn Zertifikate Hinzufügen, lokales Computerkonto wählen, und Prüfen ob das Zertifikat vorhanden ist.

Den WSUS Package Publisher jetzt starten. Kommt keine Fehlermeldung, ist das Zertifikat korrekt in den beiden Zertifikatsspeichern angekommen. Wieder zum Server verbinden falls man nicht die Option zum automatischen Verbinden aktiviert hat. Schon kann das erste Paket geschnürt werden.

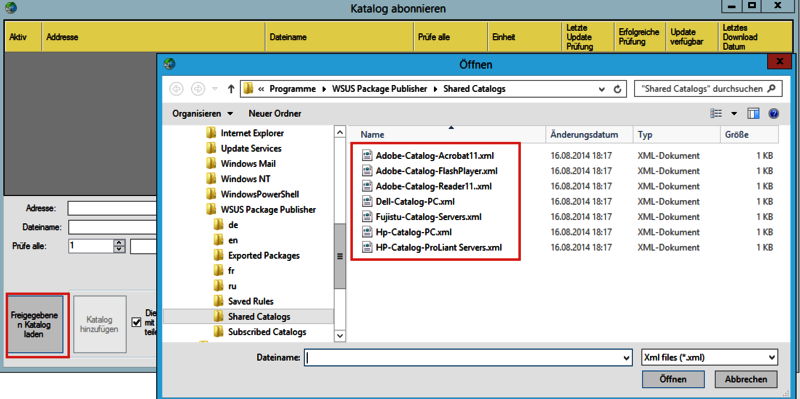

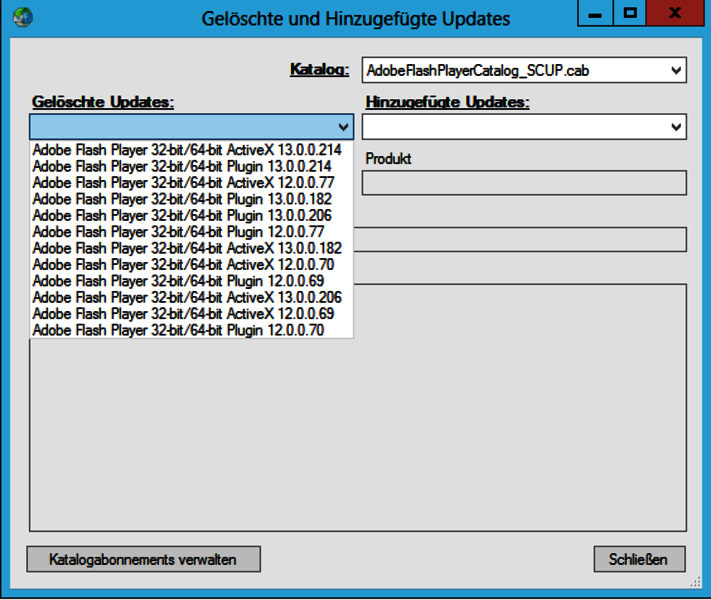

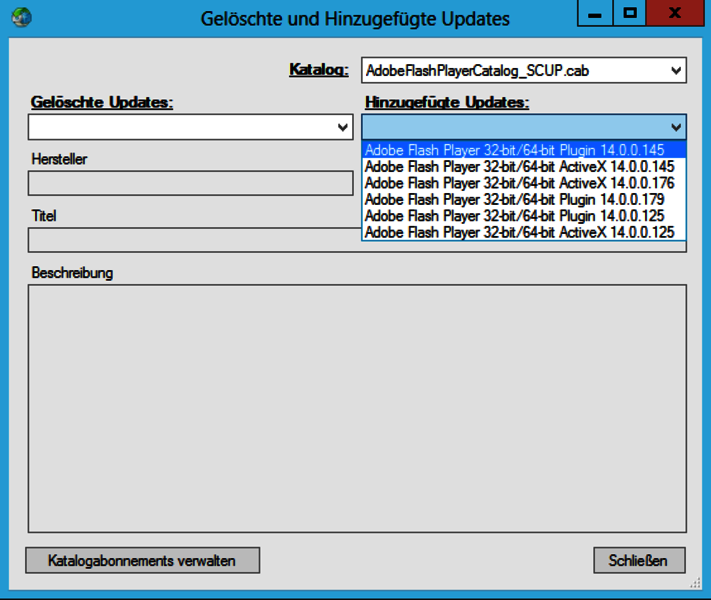

Eine weitere Neuerung ist die Möglichkeit aus 3rd Party Katalogen Updates (es gibt auch den Microsoft Update Catalog) zu importieren. Über das Menü Updates > Katalogabonnements verwalten geht es los. Der WSUS Package Publisher bringt schon ein paar öffentlich verfügbare Katalogdateien mit. In dem geöffneten Formular dann einen Freigegebenen Katalog laden.

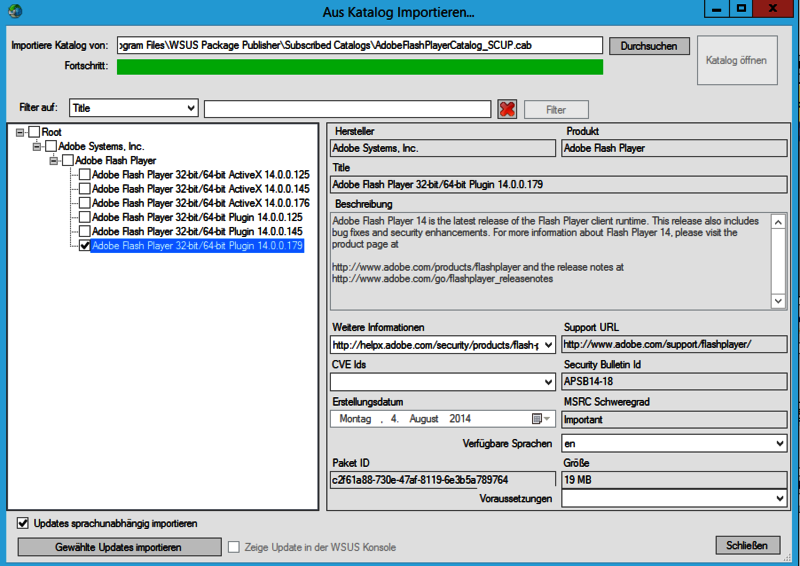

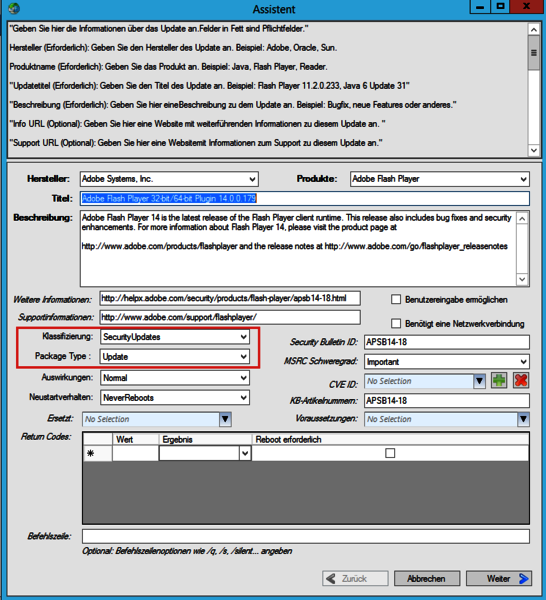

Der Flash Player von Adobe ist diesmal dran, die derzeit aktuelle Version holen wir gleich aus dem Katalog. Vor dem ersten Versuch sollte der Katalog auf Aktualisierungen geprüft werden. Anschließend Importiere Updates aus diesem Katalog auswählen. Katalog öffnen, schon wird angezeigt was in dieser Katalogdatei alles vorhanden ist. Klickt man auf ein verfügbares Update, füllt sich das Formular auf der rechten Seite.

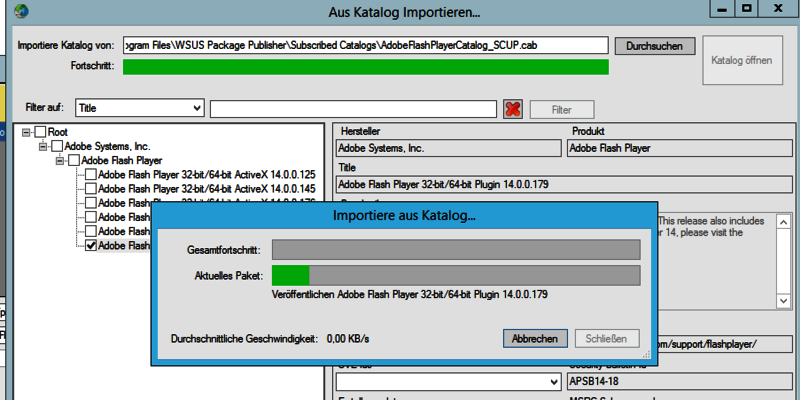

Ganz unten Gewählte Updates importieren anklicken. Schon wird das ausgewählte Update vollständig importiert.

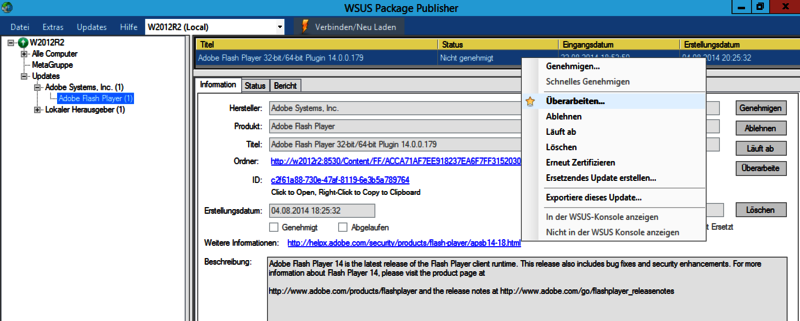

Zweimal Schließen und OK klicken. Das Update ist schon vollständig importiert, es muss nur noch Genehmigt werden. Klickt man mit Rechts auf das Pane, gibt es weitere Optionen. Das *Überarbeiten* ist die Default Einstellung bei einem Doppelklick auf ein Update. Kann natürlich geändert werden.

Achtung! Beim Package Type kann eine vorhandene automatische Genehmigungsregel sofort wirken! Wer also das Update nicht gleich automatisiert genehmigt haben möchte, sollte hier evtl. Application wählen. Über das Menü Extras > Einstellungen > Update Einstellungen kann man das Verhalten steuern.

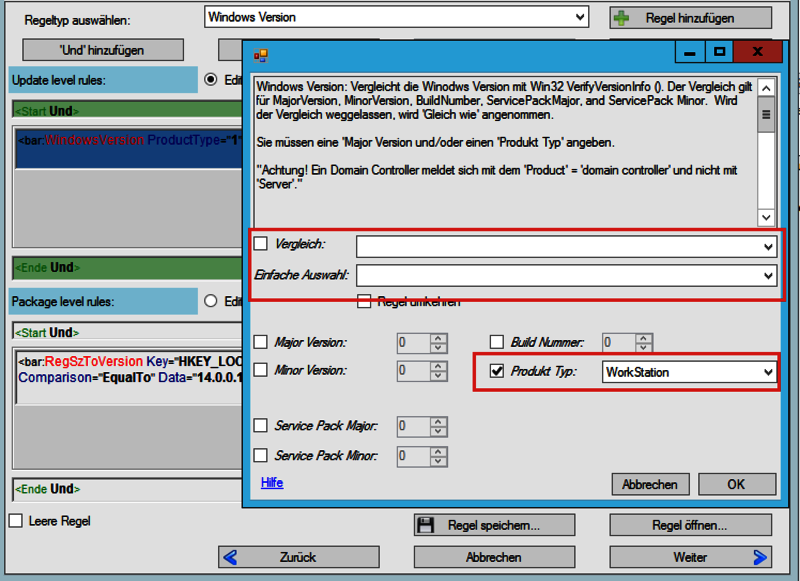

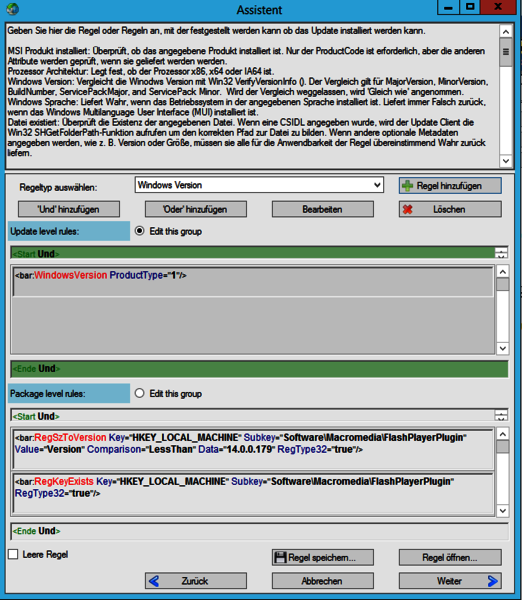

Mit Weiter kommt man zur Möglichkeit Regeln für das Update festzulegen. Beim Flashplayer bitte bedenken, dass Windows 8.x für den Internet Explorer die Flash Player Updates über Windows Update bzw. den WSUS zur Verfügung gestellt bekommt. Um Fehlermeldungen in der WSUS-Konsole zu vermeiden, wählt man eine neue Regel für Clients <W8 aus. Betrifft aber nur das Flash Player Update für ActiveX. Das Plugin für andere Browser kann man natürlich auch für W8 und höher zur Verfügung stellen.

Wichtig ist auch der Product Type Workstation. Dann bekommt das Update auch kein Server angeboten. Den Rest kann jeder nach eigenem Ermessen erweitern.

Sieht sauber und aufgeräumt aus, weiter geht’s zum nächsten Fenster. Auch dort erstellen wir eine zusätzliche Regel auf Clients.

Auf Weiter klicken und schon ist der erste Teil erledigt. Wer genau weiß was er da tut, kann natürlich im Editor die Metadaten bearbeiten.

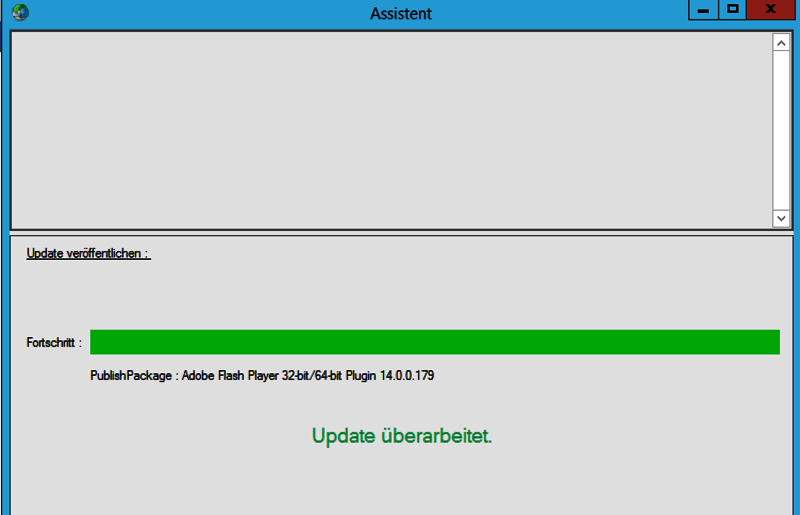

Überarbeiten anklicken, das Update wird bereitgestellt.

Im nächsten Schritt möchten wir das Update in der WSUS-Konsole ‚sehen‘ und dort auch genehmigen.

Achtung! Beim WSUS Package Publisher kann man leider noch nicht zwischen den Updates von Microsoft und den Updates, die über den WSUS Package Publisher hinzugefügt worden sind, umschalten.

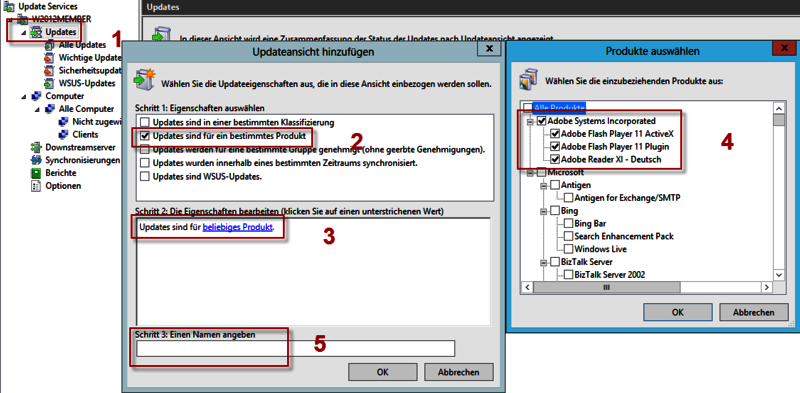

Dazu in der WSUS-Konsole einen Rechtsklick auf Updates > neue Updateansicht erstellen auswählen. Die weiteren Schritte könnt ihr aus dem Screenshot entnehmen.

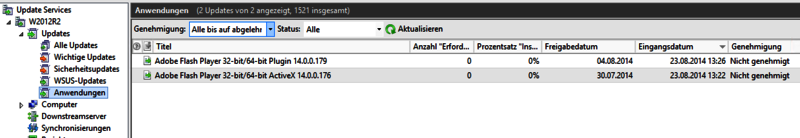

Da es keine Updates sind, sondern eigenständige Anwendungen, heißt bei mir die Ansicht auch Anwendungen. Hat man in der WSUS-Konsole ein Update oder eine Anwendung Genehmigt oder Abgelehnt und WPP war währenddessen geöffnet, muss man im WPP wieder einmal Verbinden/Neu Laden ausführen.

Noch ein paar Spalten einblenden lassen, schon kann man damit arbeiten. Jetzt nur noch zum Installieren freigeben. Die Clients holen sich die Anwendung beim WSUS und installieren sie gemäß den Einstellungen aus dem GPO. Außerdem gibt es im WSUS ein ordentliches Reporting. Natürlich vor dem ersten Ausrollen ordentlich testen.

Wie eingangs schon geschrieben wurde der WPP in der Zwischenzeit stark weiter-entwickelt. Hier noch ein weiteres der neuen Features vom WPP.

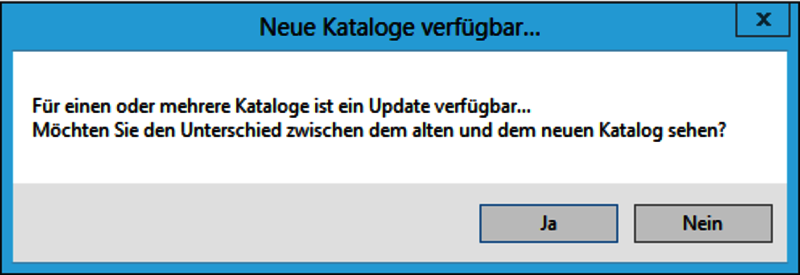

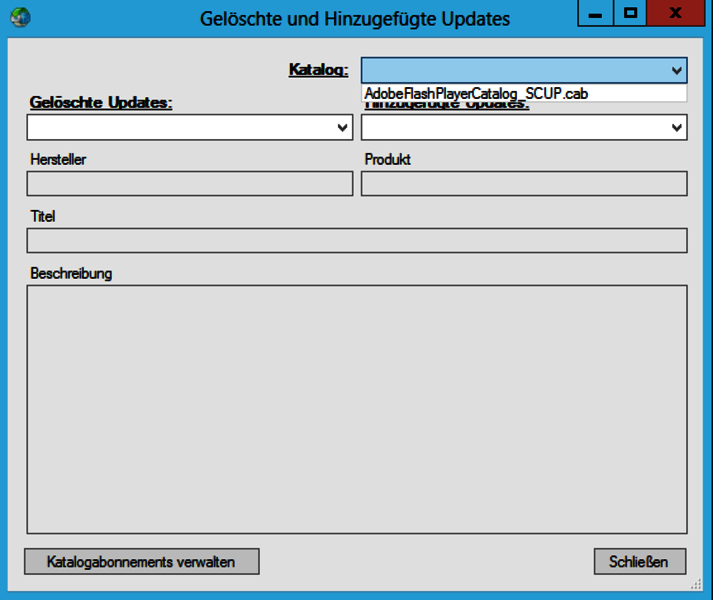

Bei jedem Start prüft der WPP nach, ob es eine neue Version vom WPP gibt. Zusätzlich wird auch immer geprüft, ob es bei den abonnierten Katalogen Updates gibt. Das sieht dann so aus:

Klickt man auf Ja, geht es so weiter:

In Kombination mit Follow that Page ist das dann schon recht komfortabel und man bleibt immer über Updates informiert. Wer noch weitere öffentliche Anbieter der Katalogdateien kennt, einfach auf Codeplex posten. Vielen Dank schon im Voraus.

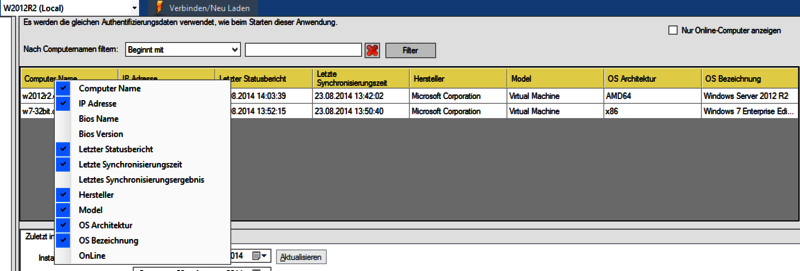

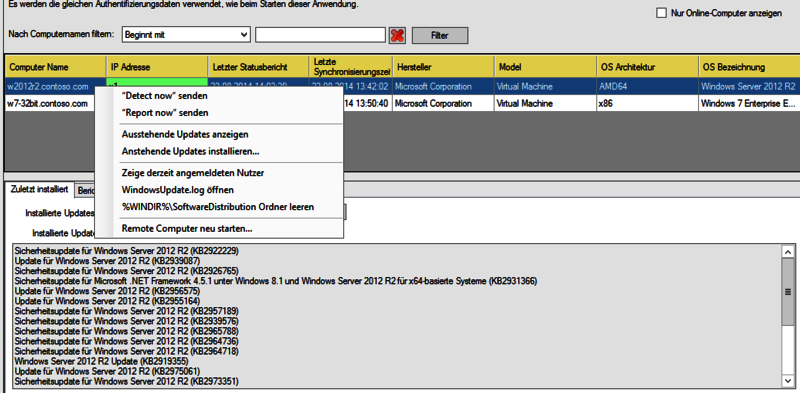

Die Ansicht der Computer kann natürlich auch angepasst werden, Rechtsklick auf das Pane:

Klickt man auf einen Computer, werden die bereits installierten Updates im unteren Teil des Fensters angezeigt. Sehr Cool ist auch das Kontextmenü das sich beim Rechtsklick auf einen Computer öffnet:

Je nach lokaler Konfiguration muss zuerst noch das ein oder andere in der Client-Firewall freigegeben werden. Details und Erläuterungen sind hier zu finden:

- http://msdn.microsoft.com/en-us/library/windows/desktop/aa387288%28v=vs.85%29.aspx

- https://wsuspackagepublisher.codeplex.com/discussions/456981

- http://support.microsoft.com/kb/875605/en-us

Stück für Stück öffnen und testen. Die Windows Firewall abschalten ist seit VISTA keine gute Idee mehr, lieber etwas mehr Zeit in die Konfiguration stecken.

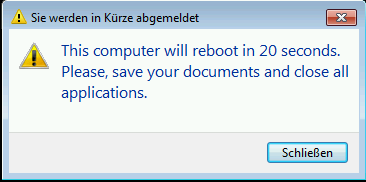

Liest sich im ersten Moment sicherlich nicht besonders aufregend, ist aber ordentlich Technik und Arbeit dahinter. Wenn man den letzten Punkt ausführt erscheint auf dem Zielcomputer ein passendes Fenster, der Text lässt sich über das Menü Extras > Einstellungen > Verschiedenes anpassen. Die Möglichkeiten die sich dadurch bieten, kann sich jeder selbst vorstellen.

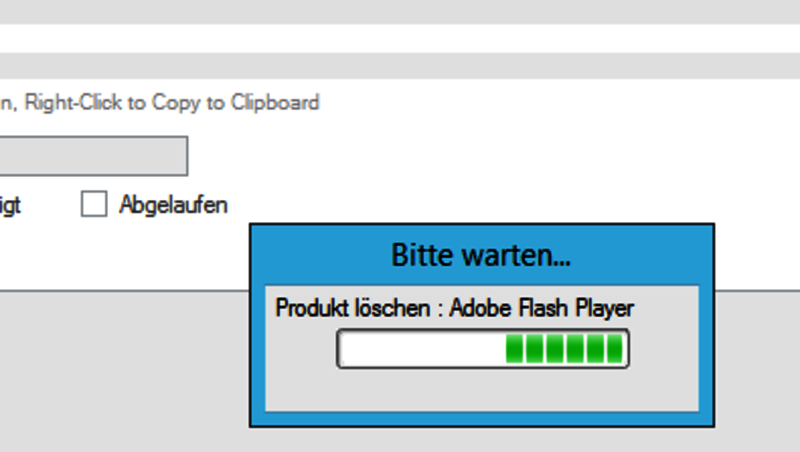

Ebenfalls neu ist die Möglichkeit Produkte zu löschen. Dazu dürfen natürlich keine Updates mehr für das Produkt vorhanden sein.

Viel Erfolg beim Ausrollen der Anwendungen!

Winfried Sonntag