Bitlocker mit TPM einrichten - Speicherung des Wiederherstellungsschlüssel im Active Directory

Bitlocker einrichten

Festplattenverschlüsselung gehört zum Basisschutz des Clients. Es verhindert offline Angriffe und den bekannten Weg über die utilman.exe. Ohne Festplattenverschlüsselung braucht ihr garnicht erst über Pass-the-Hash oder andere Schutzanforderungen reden. Festplattenverschlüsselung (Bitlocker oder andere) als erster Schritt zur Sicherheit steht nicht zur Diskussion. Sie ist Fakt und ab 8.1 in der Professional verfügbar und damit FÜR JEDEN Domain Joined Client, auch die LAN Clients, nicht nur die Notebooks.

Aus Sicherheitsgründen ist die Konfiguration mit TPM und einer individuellen Start PIN empfohlen.

Gegen die PIN spricht, wenn mehr als eine Person an dem Computer arbeitet. Jeder muss die PIN kennen, der den Rechner anschalten möchte. Das widerspricht etwas dem Sicherheitsgedanken.

Die Frage ist: Gegen wen schützen wir uns? Es gäbe noch die Möglichkeit der automatischen Netzwerkentsperrung statt PIN, wenn das System am Kabel angeschlossen ist und dann die eigene Umgebung anhand eines speziellen Zertifikats erkennt.

Nachteil: Es benötigt Zertifikate und UEFI, damit man überhaupt ein Client Zertifikat integrieren kann.

Die Security Diskussion möchte ich heute nicht führen, nur zur Überlegung anregen. Machen wir das wichtigste, konfigurieren wir Bitlocker, damit es überhaupt funktioniert.

Der Wiederherstellungsschlüssel ist zwingend erforderlich, anderfalls kämen wir nicht mehr an das System nach einem Bios Wechsel, Hardware/Mainboard Tausch oder wenn man mal offline auf die Festplatte zugreifen müsste. In der Domänen bietet sich das AD zur Speicherung und darin das Computerkonto selbst an. Zu jedem Computer wird der WdH-Schlüssel abgelegt und gespeichert in dem Moment, wo die Verschlüsselung startet. Wichtig ist in dem Fall auch, wenn der WdH-Schlüssel nicht geschrieben werden kann, dann darf die Verschlüsselung nicht starten ... wäre doof ;-)

ShortTrack:

- Im Active Directory ist ab 2008R2 die benötigte Schemaerweiterung schon vorhanden. Wir benötigen die Verwaltungstools und Werkzeuge

- Der Computer SELBST (SELF) braucht Schreibrechte in dem Attribut, wo der WdH Schlüssel gespeichert wird. das ist in einem 208R2 AD schon gegeben.

- Die Konfiguration wird komplett über Gruppenrichtlinien gesteuert

- Der Start der Verschlüsselung muss(!) über ein SCript, bzw. die Commandline gestartet werden.

1. Vorbereitung AD, Features installieren

Powershell:

install-windowsfeature RSAT-Feature-Tools-BitLocker,RSAT-Feature-Tools-BitLocker-BdeAducExt,RSAT-Feature-Tools-BitLocker-RemoteAdminTool

Oder über Klick, ServerManager

[X] Remoteserver-Verwaltungstools RSAT

[X] Featureverwaltungstools RSAT-Feature-Tools

[X] Verwaltungshilfsprogramme für die BitLocker-Laufwerkverschlüsselung RSAT-Feature-Tools-BitLocker

[X] BitLocker-Wiederherstellungskennwort-Viewer RSAT-Feature-Tools-BitLocker-BdeAducExt

[X] Tools zur BitLocker-Laufwerkverschlüsselung RSAT-Feature-Tools-BitLocker-RemoteAdminTool

Das ist nur ein grafisches Plugin für das Active Directory Benutzer und Computer MMC SnapIn. Es ist nicht zwingend notwendig, aber es erleichtert die Ansicht und die Verwaltung inkl. Suche der Schlüssel ungemein. Diese Tools werden an jedem System nachinstalliert, wo man sie SnapIn sehen möchte.

2. Einmalig das SELF write für das Computerobjekt im AD definieren

(Der Step kann bei 208R2 und später übergangen werden) Microsoft liefert seit Jahren ein VB Script im Technet. In der neuen Version verwenden sie endlich auch die Wellknown SID des Kontos "SELF". Vorher musste man das immer selbst von "SELF" auf "SELBST" in einem deutschen AD anpassen. Schaut aber trotzdem bitte rein ... Es sollte objAce1.Trustee = "S-1-5-10" auftauchen (Zeile 82)

Download: Add-TPMSelfWriteACE.vbs

3. Gruppenrichtlinien (Minimal Konfiguration für TPM only)

Natürlich können weitere Regeln aufgestellt werden, wenn ein Startup PIN zum Einsatz kommen soll und wenn dieser mehr als 4 Zeichen haben soll und auch Sonderzeichen/Ascii erlaubt etc. Oder wenn man verhindern möchte, daß Daten auf unverschlüsselten USB Sticks landen. Man kann Bitlocker ToGo auf Wechseldatenträger erzwingen usw. Schaut euch auch die jeweiligen Microsoft Security Baselines an, Microsoft liefert einen Sicherheitsvorschlag für Bitlocker. Schön, sicherer und anders geht immer.

Achtung! Microsoft hat durch die verschiedenen Betriebssystem Generationen Windows 7, Windows 8 bis Windows 10 1507 und danach ab der Build 1511 die Verschlüsselungs-Algorythem und korrespondierenden RegistryKeys für die Art der Verschlüsselung geändert. Wer hier kompatible zu älteren Clients sein möchte muss das berücksichtigen. "XTS" ist erst ab 1511 aufwärts verfügbar. "AES-CBC" ist das AES, was auch Windows 7/8/8.1 versteht.

Laut der Security Baseline 1903 sind 128 Bit ausreichend, aber wie immer bei Verschlüsselung: Die größte Zahl gewinnt :-)

Security baseline (FINAL) for Windows 10 v1903 and Windows Server v1903

Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/BitLocker-Laufwerkverschlüsselung

- Verschlüsselungsmethode und Verschlüsselungsstärke für Laufwerk auswählen (Windows 10 [Version 1511] und höher) = Aktiviert

Verschlüsselungsmethode für Betriebssystemlaufwerke auswählen: XTS-AES 256-Bit

Verschlüsselungsmethode für Festplattenlaufwerke auswählen: XTS-AES 256-Bit

Verschlüsselungsmethode für Wechsellaufwerke auswählen: AES-CBC 256-Bit

Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/BitLocker-Laufwerkverschlüsselung/Betriebssystemlaufwerke

- Festlegen, wie BitLocker-geschützte Betriebssystemlaufwerke wiederhergestellt werden können = Aktiviert

Datenwiederherstellungs-Agents zulassen = Aktiviert

Speichern von BitLocker-Wiederherstellungsinformationen durch Benutzer konfigurieren:

48-stelliges Wiederherstellungskennwort zulassen

256-Bit-Wiederherstellungsschlüssel zulassen

Wiederherstellungsoptionen aus BitLocker-Setup-Assistenten unterdrücken = Aktiviert

BitLocker-Wiederherstellungsinformationen für Betriebssystemlaufwerke in AD DS speichern = Aktiviert

Speicherung von BitLocker-Wiederherstellungsinformationen in AD DS konfigurieren:

Wiederherstellungskennwörter und Schlüsselpakete speichern

BitLocker erst aktivieren, nachdem Wiederherstellungsinformationen für Betriebssystemlaufwerke in AD DS gespeichert wurden = Aktiviert - Optional: Laufwerkverschlüsselungstyp auf Betriebssystemlaufwerken erzwingen

Auf belegten Speicherplatz beschränkte Verschlüsselung

4. Start der Verschlüsselung über die Commandline

Ein Punkt, der wohl die meisten Administratoren jetzt irritiert ist, daß nach der Konfiguration und Übernahme der Einstellungen per gpupdate überhaupt garnichts am Client passiert. Die Verschlüsselung startet nicht von alleine. Das ist normal.

Der Start erfolgt per "manage-bde" oder per Powershell, was letztlich nichts anderes macht.

C:\> manage-bde -on C: -RecoveryPassword -SkipHardwareTest

oder in der Powershell mit

C:\> Enable-BitLocker -MountPoint C: -RecoveryPasswordProtector -SkipHardwareTest

Den Befehl könnt ihr im Computer Startup Skript hinterlegen oder als Geplanten Task über die Group Policy Preferences rausschicken. Natürlich kann er auch als "Software Paket" mit einer beliebigen Softwareverteilung ausgerollt werden.

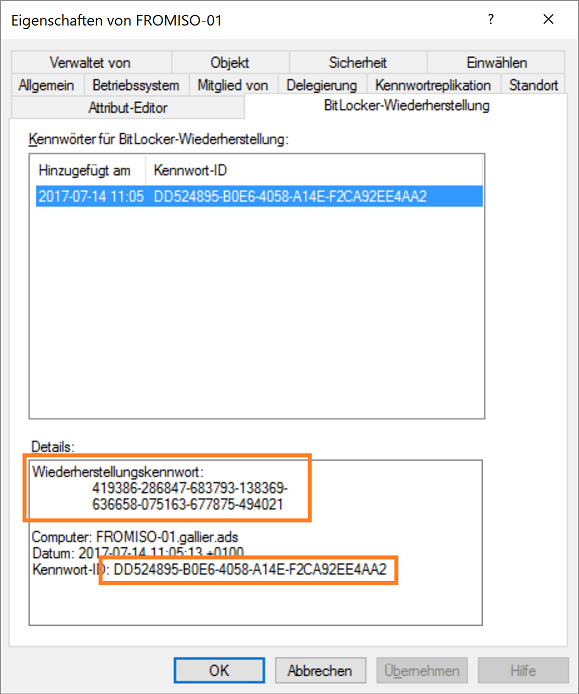

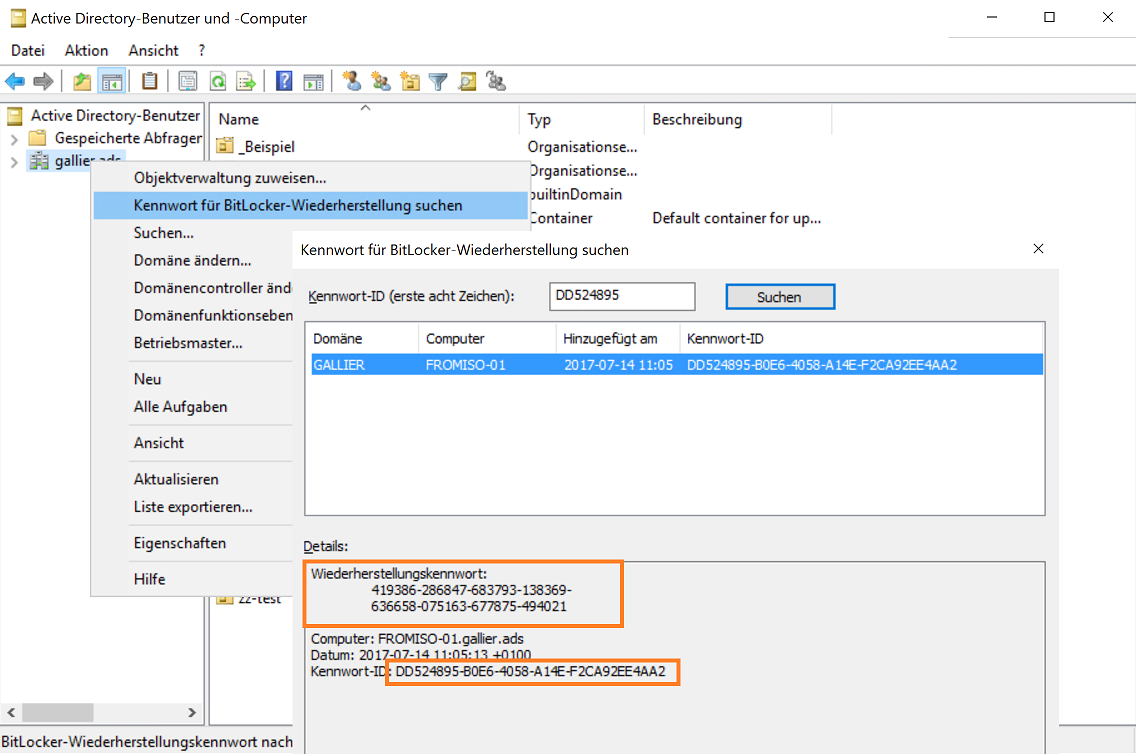

Ihr findet den Schlüssel und die ID in eurem Active Directory Benutzer und Computer SnapIn. Entweder schaut man sich das Computer objekt selber an oder man sucht die ID anhand der ersten 8 Stellen. Die Suche nach der Bitlocker ID im AD ist allerdings nur auf dem Domänen Knoten Kontext verfügbar.

Die Richtlinieneinstellungen sind nicht zwingend notwendig, jeder Wert kann über die Commandline gesteuert werden. Die Richtlinie zentralisiert nur die Konfiguration und verhindert damit unterschiedliche Einstellungen, falls jemand Bitlocker manuel über die UI konfiguriert.

Das war es.