Microsoft Defender Application Guard (MDAG) anstelle von Microsoft Edge starten

MDAG - Microsoft Defender Application Guard

Der MDAG ist ein "Browser in the Box" (BitBox). Eine virtuelle Umgebung in der nur der Edge läuft. Er hat keine Schnittstellen mit dem laufenden Betriebsystem. Er kann als Windows Feature hinzugefügt werden, auch in der Professional. In einer schönen Welt surfen Adminstratoren/Administrative Konten nicht im Internet. In der realen Welt tun sie es doch. Wenn sie es dann machen, wäre es schön, wenn es in einer abgesicherten sicheren virtuellen Umgebung tun würden.

Der Sandbox Bowser ist per Default so eingestellt, das es keinerlei Austausch zwischen den beiden Systemem gibt und nach Beendigung ist die Konfigurationen des MDAG flüchtig, d.h der MDAG wird resettet.

Neben den Administratoren, wäre es nicht viel besser, wenn eure User immer in einer sicheren Umgebung surfen würden?

Die Installation vom MDAG ist nur eine Befehlszeile:

Enable-WindowsOptionalFeature -online –FeatureName Windows-Defender-ApplicationGuard -NoRestart

Beachtet bitte, das Microsoft den MDAG ab der Build 2004 umbenannt hat. Aus allen Windows Defender *Produktname* wurde Microsoft Defender *Produktname*. Das ist an vielen Stellen umgesetzt. Es wurden u.A. in den Administrativen Vorlagen die Category Namen geändert. Tiefer gehende Namensänderungen werden aber wohl nicht stattfinden. Der Prüfprozess, um die Stellen zu bereinigen, ist zu groß.

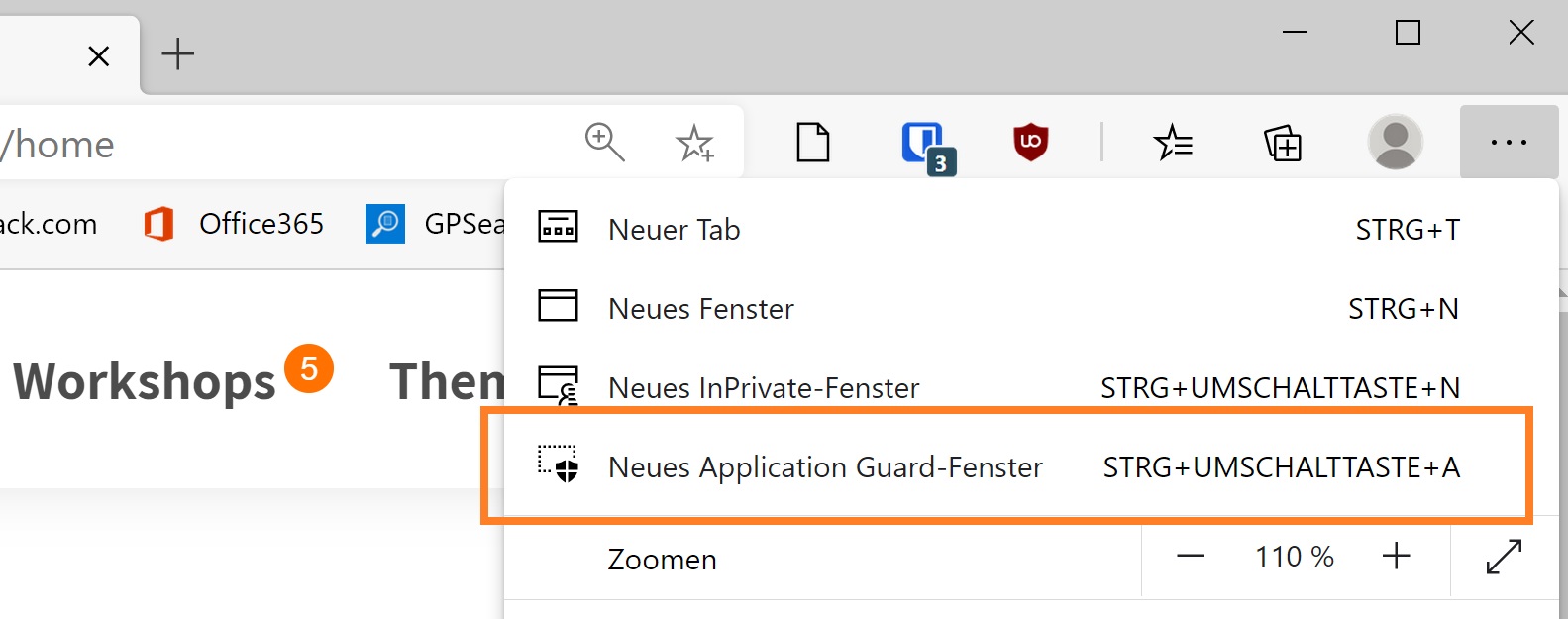

Sobald der MDAG installiert ist, findet ihr ihn über das Einstellungsmenü. Er kann über die Tastenkombination "Ctrl-Shift-A" gestartet werden, sobald der Edge gestartet ist.

Es ist ein wenig ärgerlich, das er nicht als eigenständiges Programm geöffnet werden kann. Der Prozess läuft in einer virtuellen Umgebung die zunächst erst hoch gefahren werden muss. Es wäre zu schön, wenn man nur den MDAG als Browser verwenden würde.

Da "schön" nicht geht, muss Pfusch herhalten. Man startet den Edge und sendet ihm direkt die notwendigen Tastaturkürzel um dann den Host-Prozess wieder zu beenden.

Gesagt getan. Es gibt noch Verbesserungportential. Wer es schöner kann, bitte melden, das würde mich sehr interessieren und ich würde es gerne anstelle dieser Lösung publizieren. Es benötigt in der PoSH leider die Sleep Befehle, es öffnet sich ein Powershell Fenster, wenn es gestartet wird usw. Wie gesagt, es ist Pfusch, aber ein Anfang.

Start-MDAG.ps1:

# https://docs.microsoft.com/en-us/dotnet/api/system.windows.forms.sendkeys?view=net-5.0

# SHIFT +

# CTRL ^

# Get-Process -name msedge |where {$_.mainWindowTItle} |format-table id,name,mainwindowtitle -AutoSize

start-process "${env:ProgramFiles(x86)}\Microsoft\Edge\Application\msedge.exe" -WindowStyle Maximized

start-sleep -Milliseconds 1000

add-type -assemblyName Microsoft.VisualBasic

add-type -AssemblyName System.Windows.Forms

# mainWindowTItle ist abhängig von eurer Startseite!!

[Microsoft.VisualBasic.Interaction]::AppActivate("New Tab - Profil 1 – Microsoft Edge")

[System.Windows.Forms.SendKeys]::SendWait("^+a")

start-sleep -Milliseconds 500

# Achtung beendet alle Browser Fenster

# stop-process -Name msedge

Der Aufruf kann über eine Batch oder Verknüpfung erfolgen, logischerweise müssen dann Powershell Scripte zugelassen sein. Wir sollten drübernachdenken, mit Tools wie Win-PS2EXE.exe eine ausführbare Datei daraus zu bauen. Oder es findet sich jemand, der die Lösung in einer anderen Sprache zur Exe compiliert.

powershell.exe -executionpolicy bypass Start-MDAG.ps1

Damit der MDAG auch in der Praxis brauchbar ist, solltet ihr ein paar Richtlinien zusätzlich definieren, damit es eine Kommunikation zwischen den Welten gibt. Wieviel ihr zulasst und das damit die Sandbox geöffnet wird sollte allen klar sein.

Richtlinien Vorschlag:

Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\Microsoft Defender Application Guard

Dateien dürfen von Microsoft Defender Application Guard heruntergeladen und im Hostbetriebssystem gespeichert werden = Aktiviert

Datenpersistenz für Microsoft Defender Application Guard zulassen = Aktiviert

Hardwarebeschleunigtes Rendering für Microsoft Defender Application Guard zulassen = Aktiviert

Microsoft Defender Application Guard im verwalteten Modus aktivieren = Aktiviert

1. Microsoft Defender Application Guard NUR für Microsoft Edge aktivieren

Überwachungsereignisse in Microsoft Defender Application Guard zulassen = Aktiviert

Zwischenablageeinstellungen für Microsoft Defender Application Guard konfigurieren = Aktiviert

Der Download ist sicherlich fraglich und Drucken sollte zugelassen werden, wenn normale Benutzer mit dem MDAG arbeiten. Eigene Zertifikate müsste eventuell ebenfalls noch zugefügt werden. Wie gesagt die Richtlinien sind streitbar und unterschieden sich von Fall zu Fall, ob Administrative Workstation oder User Arbeitsplatz.

Wie ihr in meinem Screenshot sehen könnt, sind im MDAG auch PLugins enthalten. Diese kommen bei mir über die Gruppenrichtlinie.

Browser Extensions und Add-ons verwalten - Chrome, Edge Chromium und Firefox

Mein Fazit: Ich wünschte der MDAG wäre der Standard Browser.

BitBox ist ein 15(?) Jahre altes Konzept, mit dem MDAG würde es endlich simple.