Ransomware Schutz - Attack Surface Reduction - ASR - Microsoft Defender Exploit Guard

Ausführen von schäbigen Dateien von USB verhindern durch Attack Surface Reduction - ASR - Gib Locky keine Chance!

Die Verwirrung ist komplett. Identische Namen für völlig unterschiedliche Konfigurationen und auch Produkte?

Trotz allem ein Argument mehr für den Microsoft Defender. Coole Sache!

Das eine Werkzeug ist der EMET Nachfolger: Microsoft Defender Exploit Guard, der am Ende über ein XML konfiguriert wird. In der GPO wird nur der Pfad definiert.

Exploit Guard - Exploit Protection - EMET lebt

Das andere ist Ramsomware-Schutz, bei gleichem Namen und wird ordentlich über die Gruppenrichtlinien verwaltet, heisst aber ebenfalls Microsoft Defender Exploit Guard.

Enable attack surface reduction rules

Reduce attack surfaces with attack surface reduction rules

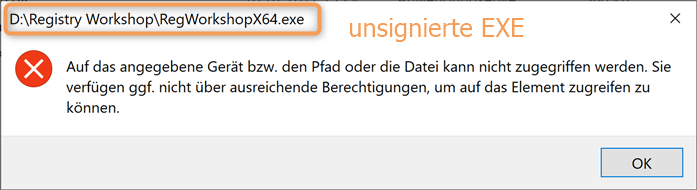

Ich habe hier ein Beispiel hinterlegt, was ASR können. Eine unsignierte Executable wird vom Start blockiert, wohingegen eine signierte, wie z.B.: notepad++ gestartet werden darf.

(Block untrusted and unsigned processes that run from USB, b2b3f03d-6a65-4f7b-a9c7-1c7ef74a9ba4)

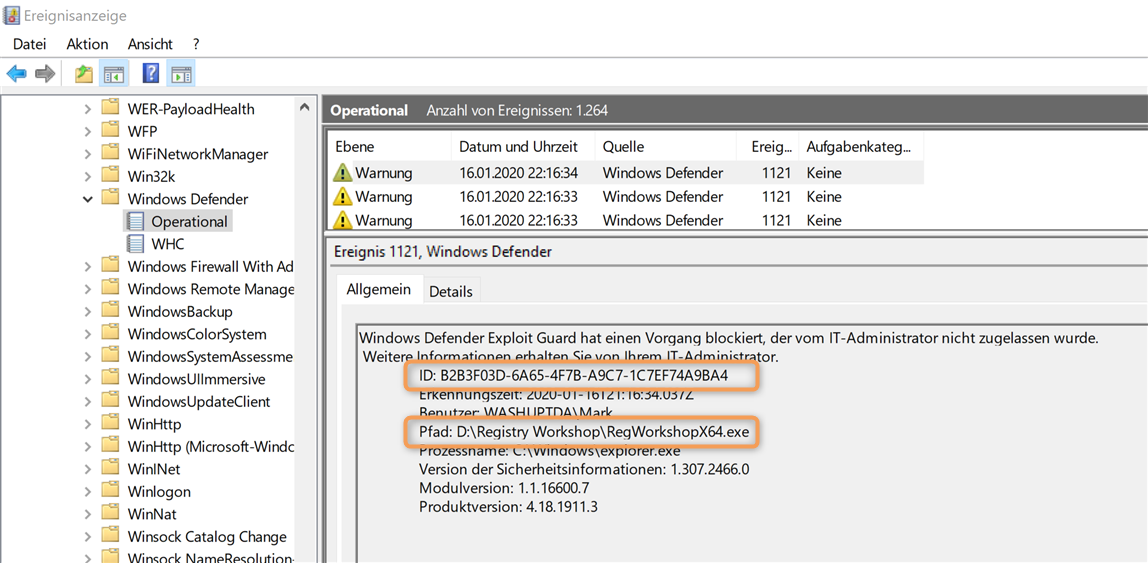

Das taucht auch genauso im Eventlog auf: Anwendungs- und Dienstprotokolle \ Microsoft \ Windows \ Windows Defender \ Operational

Was können ASRs? Wie schützen sie vor Locky und anderen? Schaut auch mal die Liste an, ich verwende die englischen Einträge, weil die deutsche Übersetzung mal wieder mit Unverständlichkeit glänzt.

Ich persönlich würde alle eintragen und schauen, welche Regel im aktiven Betrieb nicht aufrecht erhalten werden kann. Der klassische Weg der Administration. Einfach alles anschalten und schauen, was kaputt geht. Die Fehler sind im Eventlog eindeutig auf die GUID der ASR Regel zurückzuführen. Das Troubleshooting ist somit relativ trivial.

- Block executable content from email client and webmail

BE9BA2D9-53EA-4CDC-84E5-9B1EEEE46550 - Block all Office applications from creating child processes

D4F940AB-401B-4EFC-AADC-AD5F3C50688A - Block Office applications from creating executable content

3B576869-A4EC-4529-8536-B80A7769E899 - Block Office applications from injecting code into other processes

75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84 - Block JavaScript or VBScript from launching downloaded executable content

D3E037E1-3EB8-44C8-A917-57927947596D - Block execution of potentially obfuscated scripts

5BEB7EFE-FD9A-4556-801D-275E5FFC04CC - Block Win32 API calls from Office macro

92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B - Block executable files from running unless they meet a prevalence, age, or trusted list criterion

01443614-cd74-433a-b99e-2ecdc07bfc25 - Use advanced protection against ransomware

c1db55ab-c21a-4637-bb3f-a12568109d35 - Block credential stealing from the Windows local security authority subsystem (lsass.exe)

9e6c4e1f-7d60-472f-ba1a-a39ef669e4b2 - Block process creations originating from PSExec and WMI commands

d1e49aac-8f56-4280-b9ba-993a6d77406c - Block untrusted and unsigned processes that run from USB

b2b3f03d-6a65-4f7b-a9c7-1c7ef74a9ba4 - Block Office communication application from creating child processes

26190899-1602-49e8-8b27-eb1d0a1ce869 - Block Adobe Reader from creating child processes

7674ba52-37eb-4a4f-a9a1-f0f9a1619a2c - Block persistence through WMI event subscription

e6db77e5-3df2-4cf1-b95a-636979351e5b

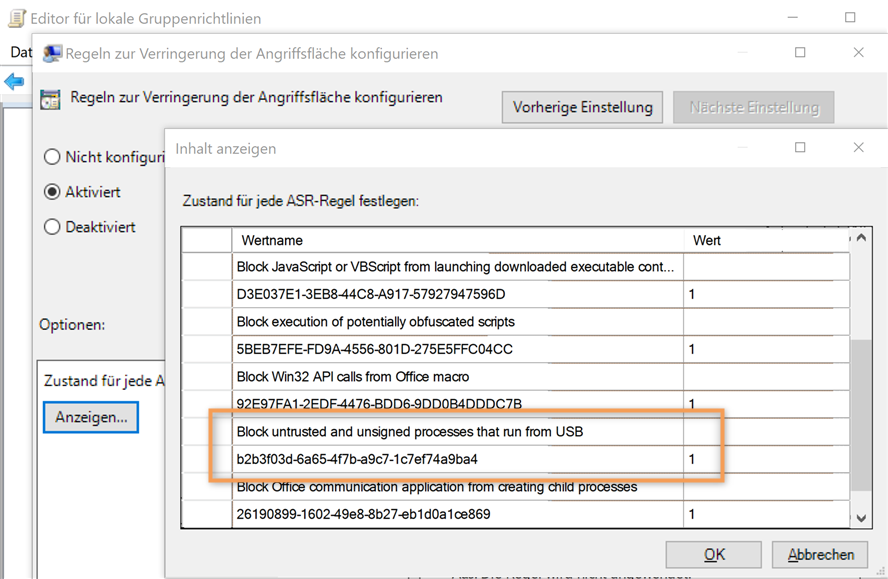

Die Einrichtung erfolgt über die Gruppenrichtlinie:

Computerkonfiguration \ Administrative Vorlagen \ Windows Komponenten \ Windows Defender \ Windows Defender Exploit Guard \ Verringerung der Angriffsfläche

"Regeln zur Verringerung der Angriffsfläche konfigurieren"

Ich empfehle euch ein wenig "Registry Müll" zur Dokumentation in der GPO zu erzeugen. In die Richtlinie werden nur die GUIDs der ASR eingetragen. Der Nachteil ist, keiner weiss, was sie macht und welche das ist. Deswegen trage ich immer zuerst die Textzeile ein und als zweites die GUID. In der Registry landen dann beide Einträge. Mit dem Text kann der Exploid Guard nichts anfangen und er ignoriert ihn. Aber ich habe damit meine Dokumentation. Über den Werteintrag wird das Verhalten gesteuert: 1 (Blockieren), 0 (Aus), 2 (Überwachen)