Google Chrome - sichere und empfohlene Konfiguration

Google Chrome - Aus Richtliniensicht der bessere Internet Explorer

Ich bin tatsächlich neidisch auf die Entwickler des Google Chrome, sie möchten ihren Browser im Enterprise Umfeld etablieren und haben sich zum Thema Management richtig viele Gedanken gemacht. Sie haben aus den vielen Jahren Anwendung der Gruppenrichtlinien gelernt und man könnte glauben, sie hätten die Wishlist der Group Policy MVPs abgearbeitet. Technisch auf höchstem Niveau, genial umgesetzt.

Was kann Google besser als eine "normale" Gruppenrichtlinien taugliche Software?

- Google Policies können VORSCHLÄGE machen, die ein Benutzer ändern darf. Das ist der große Customizing Punkt im Deployment. Man möchte seine Software mit einer bestimmten Vorkonfiguration ausliefern, die vom Benutzer geändert werden darf.

Mit (normalen) Gruppenrichtlinien ist das nicht möglich. Gruppenrichtlinien definieren einen IST Zustand. Der ist an oder aus, Schwarz oder weiss.

Ein Benutzer kann sie nicht ändern: Was sind Gruppenrichtlinien?

Google kennt neben dem HKLM\Software\Policies Eintrag einen 3ten Registry Key: HKLM\Software\Policies\Google\Chrome\Recommended

Der Chrome Browser ist jetzt so konfiguriert, daß er diesen Wert verwendet und präferiert, solange es keinen anders definierten Eintrag im HKCU des Benutzers gibt.

- Google Richtlinien MÜSSEN (ab der Version 28) über die Group Policy API des Systems übergeben werden. Kommen sie über eine andere Technik in die Registry, z.B.: Scripte, Manuelle Einträge, MST Files etc, dann werden sie nicht akzeptiert und als potentielle Malware deklariert.

Viele Malware Tools, speziell diejenigen, die den Browser "Hijacken" und Startseiten ändern etc. schreiben Werte in den .\Policies Pfad der Registry. Nun ist es eine Richtlinie und der Benutzer kann es nicht mehr ändern. Klassisch ausgesperrt.

Google prüft über welchen den Weg der Wert ins System gekommen ist. Gruppenrichtlinie ist o.k., jeder andere ist Böse und wird ignoriert. Das gilt allerdings nur, solange das System nicht Domain Joined ist. Ein AD Mitglied liest die Werte aus der Registry (ab Version 35). - chrome://policy liefert die Liste der zentral administrierten Einstellungen. Wie beim IE gelten zuerst die Computerrichtlinien, dann die Benutzerrichtlinien und danach die Einstelllungen des Benutzerprofils.

- Neben den Gruppenrichtlinien kann der Browser auch über eine zentral abgelegte Manifest Datei konfiguriert werden.

Weitere Informationen zu Google Chrome:

ToDo - Konfiguration des Google Chrome Browsers

1.) Wir benötigen die Administrativen Vorlagen für Google Chrome

Zusätzlich würde ich auch das ADM für den Google Update Dienst mitnehmen, damit kann das Verhalten des Update Dienstes von Google für jedes einzelne Produkt von Google konfiguriert werden.

2.) Was sollte ich konfigurieren? Beim Internet Explorer war es leicht, da gibt es eine fertige Baseline aus dem Security Compliants Manager. Siehe: Internet Explorer - sichere und empfohlene Konfiguration. Für Google Chrome gibt es was vom BSI: Sichere Nutzung von Web-Angeboten mit Google Chrome oder auch von der NSA ... ein Schelm, wer böses dabei denkt :-)

Deploying and Securing Google Chrome in a Windows Enterprise

3.) Ihr erstellt eine neue Richtlinie, z.B.: "C_Google_Chrome_und_Updates", verlinkt sie an eure Computer und geht die Checkliste des BSI durch. Das ist jetzt etwas mehr Arbeit als beim SCM, aber es sind am Ende weniger Einstellungen und auch das BSI arbeitet mit Sicherheitskategorieren wie der SCM.

4.) Über die Gruppenrichtlinien könnt ihr auch das allgemeine Browser Verhalten steuern, z.B.: Den Proxy Server des Systems verwenden, dann kann der IE und er Chrome identisch konfiguriert werden. Wie verhält sich Chrome beim ersten Start? Werden Favriten importiert etc.?

Beispiel, privates/persönliches Highlight:

Google kommt mit einem Berg an Erweiterungen daher. Spätestens mit Android haben wir gemerkt, daß der Play Store randvoll mit Malware ist oder Anwendungen, die wir nicht in unserem System haben wollen. Das Dumme ist, die Erweiterungen in Chrome sind benutzerspezifisch und können von einem Benutzer installiert werden.

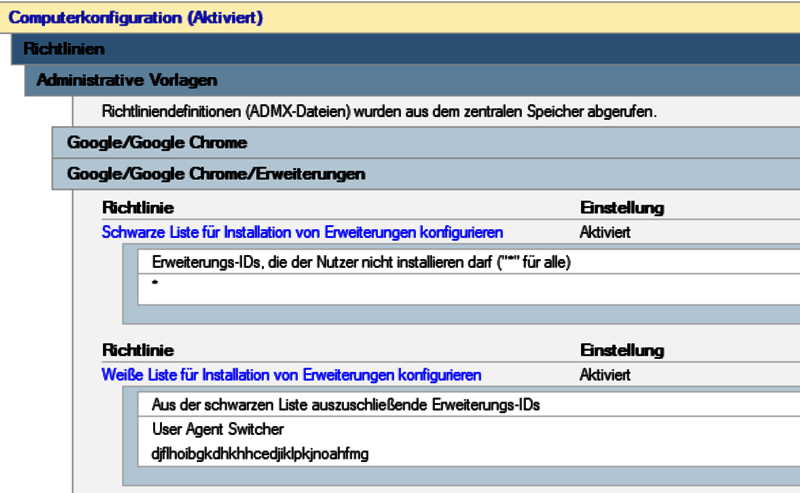

Über die Gruppenrichtlinien kriegen wir diese jetzt unter Kontrolle. Wir definieren knall hart eine Blacklist und erlauben nur explizit von uns getestete und geprüfte Erweiterungen in einer Whitelist.

Die Blacklist ist schnell konfiguriert: "*" (Sternchen) eintragen und damit alle verbieten, fertig.

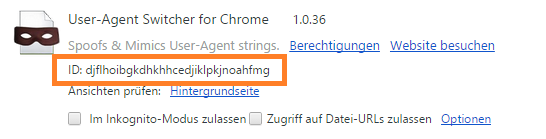

Die Whitelist benötigt die ID der Erweiterung, die bekommt ihr aus dem Playstore oder von einem System, auf dem die Erweiterung installiert wurde. Es gibt also mindestens ein System, das nicht von der Blacklist betroffen ist.

Sobald die Blacklist definiert ist, werden ALLE(!) Erweiterungen eines Benutzers deinstalliert, die nicht auf der Whitelist stehen. Ihr müsst euch also nicht die Gedanken machen, wie ihr ungewollte Apps loswerdet. Die Blacklist macht das für euch.

Blacklist/Whitelist: C_Google_Chrome_und_Updates

Ich habe im Beispiel den "User Agent Switcher" an dieselbe Stelle eingetragen, wie die ID der Erweiterung. Der Name/String der App hat keinerlei Auswirkung, er wird als ID gelesen, wie die tatsächliche ID, nur mit dem Unterschied, daß es keinen positiven Treffer gibt. Der Eintrag dient einzig und allein zu Dokumentation, welche Erweiterungen erlaubt sind.

ID einer Erweiterung: Die könnt ihr per Copy&Paste mitnehmen