Konfiguration der Internet Explorer Zonenzuweisung - Internet Explorer ZoneMapping

Konfiguration der Internet Explorer Zonenzuweisung - Internet Explorer ZoneMapping

Die große Frage, welcher Rechner ist im Intranet, welcher gehört zu den Vertrauenswürdigen Seiten?

Der Rest ist dann wohl Internet.

Es geht um die Richtlinie:

Computer Configuration\Administrative Templates\Windows-Komponenten\Internet Explorer\Internetsystemsteuerung\Sicherheitsseite\"Liste der Site zu Zonenzuweisungen"

Alternativ kann sie in der Benutzerkonfiguration gepflegt werden. Mehrere Listen für ein Objekt werden am Ende zusammengeführt (Additional/Merge). Man kann also auf Domänenebene wenig für Alle konfigurieren und nach unten hin spezifischer für seine Standorte/Abteilungen werden, anstelle einer Liste für alle.

Bei Konfiguration sowohl in Computer- als auch Benutzerkonfiguration, wird die Benutzerkonfiguration ignoriert und nur die Computereinstellungen angewendet.

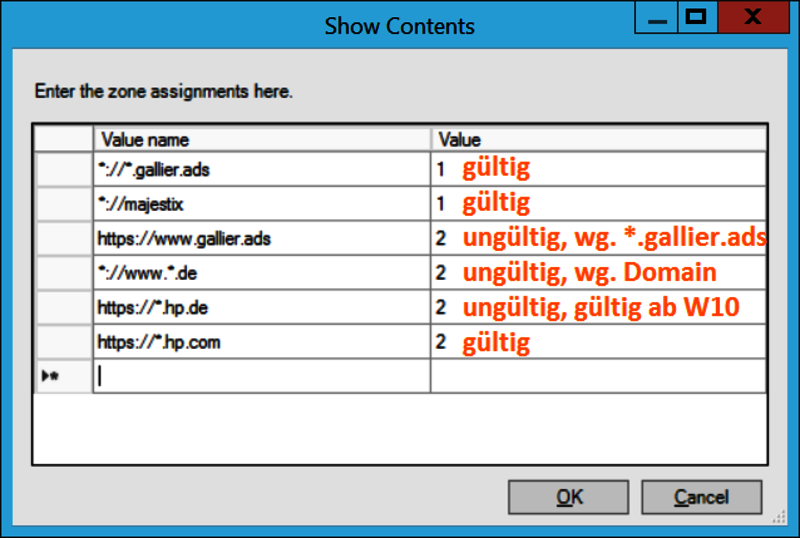

In der Liste gibt es den Wertnamen (Zielserver) und den Wert (Zone)

Zone kann sein:

0 - Lokaler Rechner

1 - Intranet

2 - Vertrauenswürdige Seiten

3 - Internet

4 - Eingeschränkte Seiten

In der Praxis braucht man eigentlich nur Intranet (1) und Trusted (2). Alles andere ist automatisch Internet (3) und mal ehrlich Restricted (nichts ist erlaubt) will ich garnicht erst konfigurieren. Die Seiten blocke ich im Proxy.

Ich empfehle euch, die Einträge für den Wertnamen grundsätzlich URL konform einzutippen. Das hat keine große technische Relevanz, macht es aber übersichtlicher. Bei URL konformer Eingabe definiere ich immer das Protokoll um das geht und auch den genauen Rechnernamen. Wird nur der blanke Hostname eingetragen wird automatisch "jedes Protokoll" angewendet, was hinterher keine Unterscheidung mehr nach http oder https erlaubt, bzw. dann muss der Eintrag umgebaut werden.

Erlaubte Protokolle sind:

http,https, ftp, ftps, file und "*" für alle.

Die Liste/Zuordnung muss gepflegt werden, denn diese wird auch vom Dateiexplorer genutzt und damit hat die Zonenzuweisung und deren Restriktionen Auswirkung auf den Aufruf und die Ausführung von Dateien, die aus dem Netzwerk gestartet werden.

Der IE hat ein schmales Regelwerk anhand dessen er vermeintlich automatisch erkennt, "wo" der Rechner hingehört. Dazu gehören:

- Ist Zielrechner im eigenen Subnetz erreichbar? Dann wird es wohl Intranet sein.

- Ist der Zielrechner direkt ohne Proxy erreichbar? Könnte Intranet werden.

- Hat der Zielrechner dasselbe DNS Suffix? Dann ist es wohl auch im Intranet.

- Ist ein Gateway/Router dazwischen? Dann wird es wohl "das böse da draussen Internet" sein.

- Der Rechner kann über den UNC Pfad angesprochen werden? Das ist Intranet, RPC machen wir nicht im Internet.

Die Gewichtung und Bewertung des Regelwerks ist mir nicht bekannt. Zu jedem der Punkte finden wir sicherlich auch Ausnahmen, wo diese Regel nicht stimmen und das macht es umso wichtiger die Liste "hart" zu pflegen.

Ihr müsst als Administratoren diese Zuordnung für die User bereitstellen, denn der User kann es nicht selber entscheiden. Damit ist der Anwender überfordert und vor allem ist das ein Sicherheitsrisiko.

Früher hat man diese Zonenzuweisung gerne über die "Internet Explorer Wartung" der Gruppenrichtlinie vorgenommen, deren Funktion aber mit der Einführung vom Internet Explorer 10 eingestellt und entfernt wurde. Im Deployment, beim Rollout eines Systems könne man weiterhin auf das IEAK (Internet Explorer Administration Kit) zurückgreifen, aber das hilft nur zur Erstkonfiguration, nicht bei der permanenten Wartung und Erweiterung der Liste.

Das die Zuordnung der Zielserver zu Intranet und Vertrauenswürdige Seite (Trusted Site) aus Sicherheitsgründen und zur Vermeidung von Konfigurationsproblemen per GPO erfolgen muss, sollte sich hoffentlich rumgesprochen haben. Natürlich kann man die "Preference" Registry Settings auch mittels GPP Registry nachbauen, aber das möchte ich nicht. Ich persönlich möchte die Zentrale Vorgabe.

Das Tolle ist: Der User kann die Liste hinterher nicht mehr selber ändern und das ist genau der Grund, warum man das macht! Richtlinien machen kein Vorschläge. Richtlinien schaffen Fakten. Das wäre sonst wie "ein bischen Schwanger" und das gibt es bekanntlich auch nicht :-)

Sicherheits-Stichwort: Geschützter Modus

Der ist per Default in Intranet und Trusted ausgeschaltet. Er funktioniert nur in Kombination mit aktiver UAC und erstellt ein Art von Sandbox für den Browser. Der IE wird als niedrig berechtigter Prozess gestartet und die Kommunikation und vor allem der Datenaustausch mit "höhergestellten" Diensten ist stark eingeschränkt, aber nicht komplett unterbunden. Deswegen ist es auch keine echte Sandbox, es gibt Wege "nach draussen" aus der Sandbox heraus.

Die simple Idee ist: Wenn der IE nicht mit einem Prozess reden darf, der SYSTEM Rechte hat und damit ALLES im System darf, dann kann er diesen auch nicht angreifen. Ihr möchtet nicht, daß der User einen obskuren/virenverseuchten Webserver in die Liste der INTRANET Server aufnimmt, damit

wieder alle unsignierten ActiveX und anderes Scriptzeug ausgeführt werden können ... Nein, das möchtet ihr nicht!.

Gut. Es kostet etwas administrativen Aufwwand, aber den kann man in der Einführungsphase "auf Zuruf" organisieren und zeitnah umsetzen.