Microsoft Defender Firewall mit erweiterter Sicherheit

Ihr habt Angst vor:

- PtH - Pass the Hash, Generell der Weiterverwendung von geklauten Anmeldedaten auf dem benachbarten System

- Ausbreitung von Angriffe durch das gesamte Netzwerk, auf allen Clients

- Anmeldung eines lokalen Admin Accounts, weil überall dieselben Kennworte genutzt werden

- WannaCry und dem Angriff auf das SMBv1 Protokoll

- Bluekeep und dem Angriff auf das RDP Protokoll

- Die noch unbekannte, nächste Generation Angrifflücke, die sich ausbreiten kann, weil Rechner miteinander reden

- usw.

Macht die Tür doch einfach zu. Warum sollten Clients miteinander reden? Das macht überhaupt keinen Sinn. Auf dem Client ist keinerlei Ressource, die ein anderer Client erreichen muss. Für Freigaben gibt es Server und wer heute immer noch den 45,00 Euro USB Drucker am Client freigibt, den mag ich nicht ernst nehmen.

Für jede der oben genannten Problem gibt es individuelle Lösungen

- Credential Guard, gegen Pass the Hash, siehe Artikel

- LAPS - Local Admin Password Solution für individuelle Kennworte eines lokalen Administrator Accounts

- WannaCry haben wir durch das deaktivieren des SMBv1 Protokolls eingefangen, bzw. es gab einen Patch

- Zum Schutz vor Bluekeep gibt es einen Patch

- usw.

Am Ende bleibt eine Lösung für alles: Windows Defender Firewall anschalten und die Tür zu machen.

Regelwerk:

- Administration der Clients muss weiterhin möglich sein.

- Ihr müsst die Rechner definieren, die eine Ausnahme in der Firewall erhalten

- Eventuell nur im Domänenprofil (Remote View Sonderlocke)

- Für alle anderen Systeme gilt, jeglicher eingehender Traffic wird blockiert.

Was macht einen Rechner vertrauenswürdig?

- Er steht immer hinter einer verschlossener Tür

- oder auch in einem geschützten Flur, in einem geschützten Bereich

- Vielleicht auch im Serverraum/Rechnerzentrum und er ist nur Virtuell

- Der Zugriff ist Zugangs und Zutrittskontrolliert

- Wenn es Hardware ist, dann ist die Platte verschlüsselt

- Dieser Rechner hat keinen Internet Zugriff

- Das Administrative Konto, das ihr verwendet hat keinen Emailzugang, oder diese sind von aussen nicht erreichbar

Wenn ihr die Auswahl der Rechner habt, dann stellt sich die Frage, wie können diese in der Firewall definiert werden? Eine Möglichkeit ist, es ist ein eigenes Subnetz, ein eigenes VLAN, das ist organisatorisch nicht immer möglich. Zum Start reicht aber auch eine MAC Adressreservierung im DHCP. IP Adresse lassen sich spoofen, MAC Adressen auch, aber auch diese Hürde muss man erst mal schaffen und solange ist die Tür zu. Das ist das Ziel. Die Konfiguration kostet wenig Zeit und ist sehr effektiv.

Konfiguration der Windows Defender Firewall:

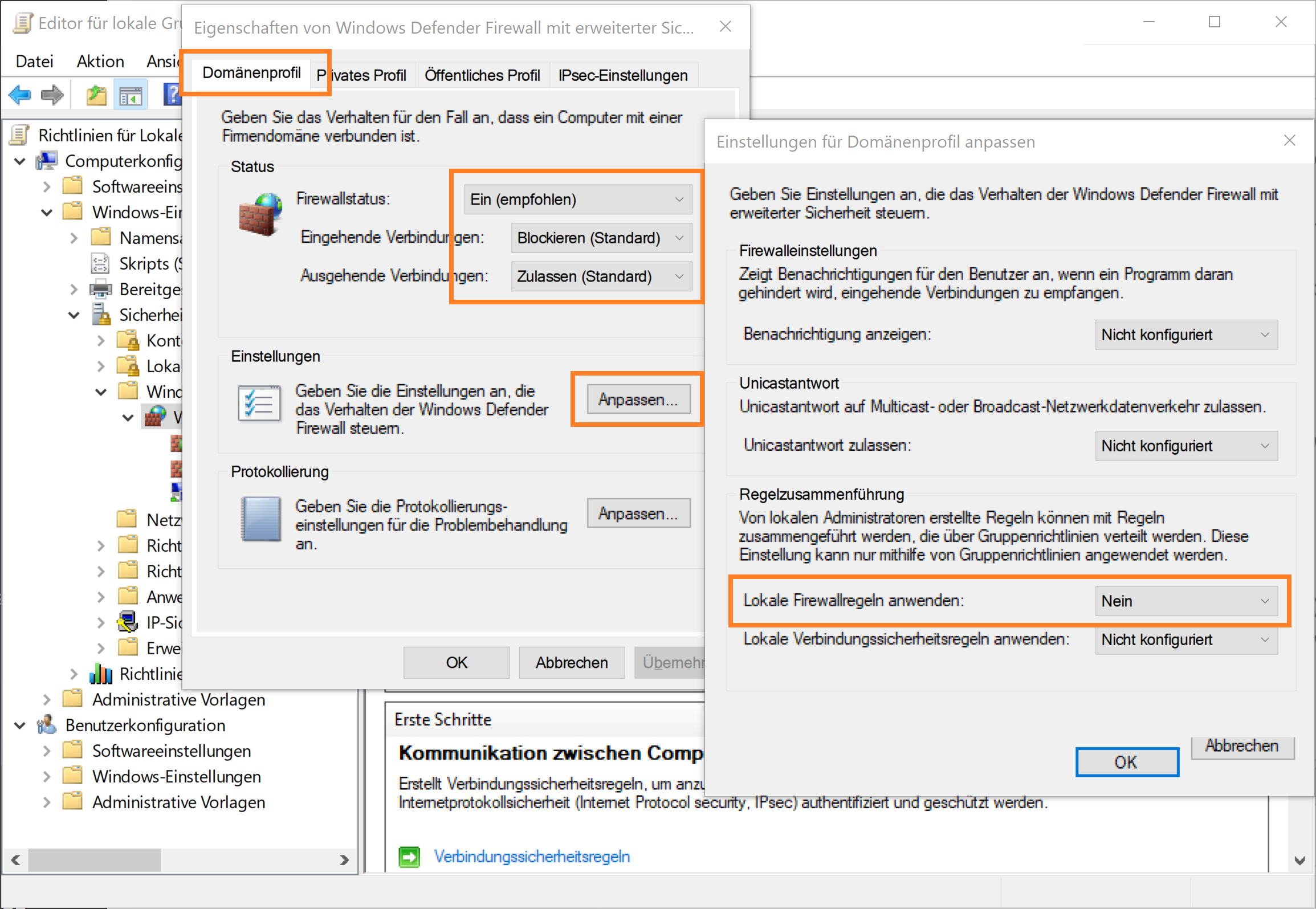

1. Konfiguration der 3 Profile, nach diesem Schema

Firewall "Ein"

Eingehende Verbindungen "Blockieren"

Ausgehende Verbindungen "Zulassen"

Anpassen -> Lokale Firewall Regeln zulassen "Nein"

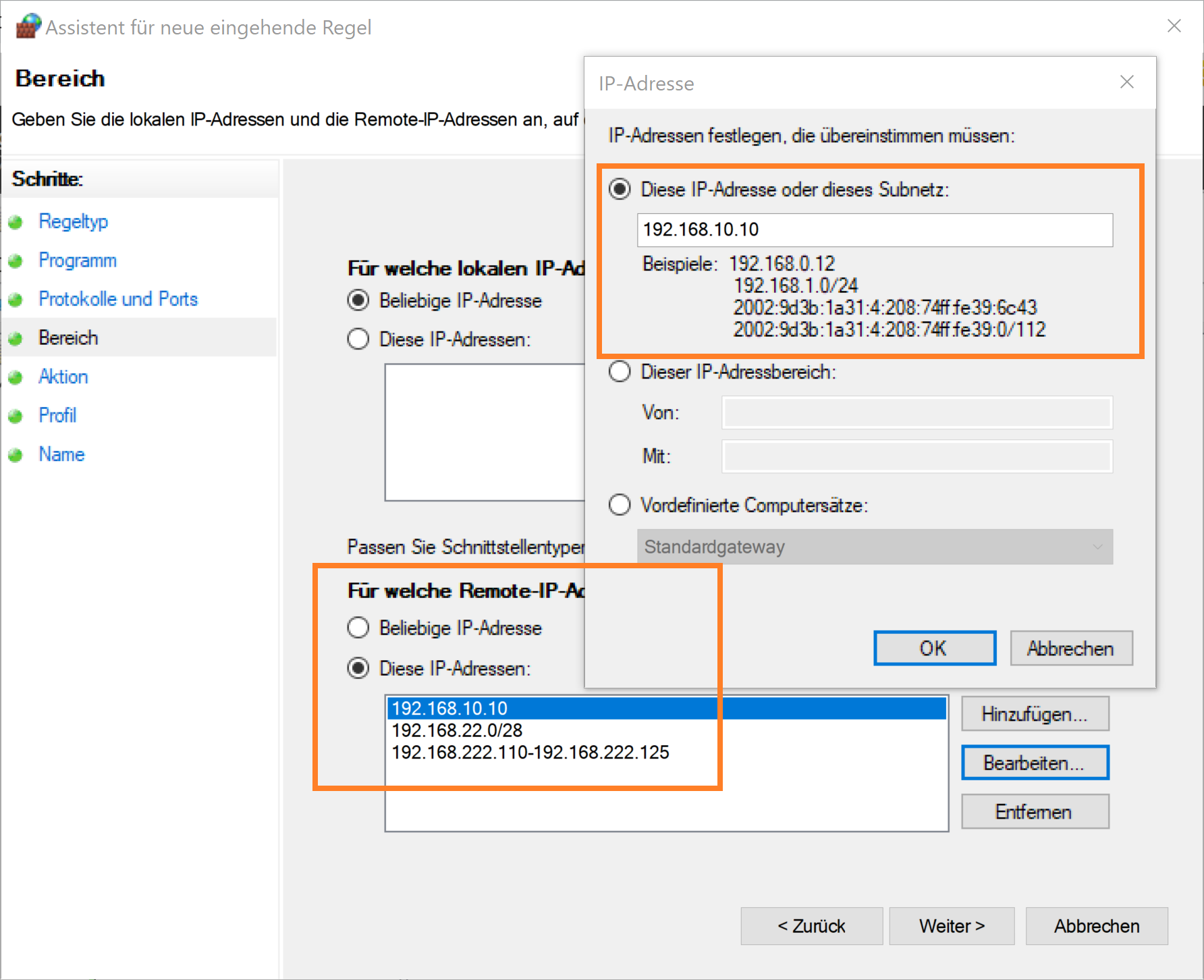

2. Neue Eingehende Regel definieren, nur die Rechner zulassen denen ihr vertraut

Regeltyp: Benutzerdefiniert

Programm: Alle Programme

Protokolle und Ports: Alle

Bereich: (Adressen bespielhaft ...)

Aktion: Verbindung zulassen

Profil: NUR! Domäne

Name: aaa_AdminWorkstation zulassen

Warum "aaa_"? Damit sie in der Liste der Firewall Regeln am Client "ganz oben" steht. Isso.